Entendendo a Tecnologia da Informação

A Tecnologia da Informação (TI) é um campo abrangente que se refere ao uso de sistemas de computadores e software para gerenciar, processar e distribuir informações. Dentro do contexto das redes de computadores, a TI desempenha um papel crucial, facilitando a comunicação eficiente e a troca de dados entre dispositivos interconectados. O conceito de TI não se limita apenas ao hardware e software, mas também inclui metodologias, práticas e normas que asseguram a integridade e segurança da informação.

Definitivamente, a tecnologia da informação abarca uma variedade de componentes básicos, como infraestrutura de rede, sistemas de gerenciamento de banco de dados, plataformas de comunicação e ferramentas de análise de dados. A infraestrutura de rede, por exemplo, compreende os equipamentos e tecnologias que permitem a conectividade entre computadores e dispositivos, garantindo que os dados possam ser transmitidos de maneira rápida e segura. Já os sistemas de gerenciamento de banco de dados são utilizados para organizar, armazenar e recuperar informações de forma eficiente, tornando-se essenciais para o funcionamento de aplicações que dependem de grandes volumes de dados.

Além disso, as plataformas de comunicação que integram a TI permitem que os usuários compartilhem informações em tempo real, seja por meio de e-mails, plataformas de videoconferência ou redes sociais corporativas. A capacidade de colaborar e se comunicar efetivamente é um dos pilares fundamentais que sustentam a tecnologia da informação e a conectividade em ambientes corporativos e pessoais. Portanto, ao considerar a importância da TI em redes de computadores, é possível perceber como sua implementação não apenas otimiza processos, mas também promove uma gestão de informações mais robusta e ágil, essencial para a competitividade das organizações no mundo atual.

Componentes da Rede de Computadores

A rede de computadores é composta por uma série de elementos que trabalham em conjunto para permitir a comunicação e a troca de dados entre dispositivos. No contexto da Tecnologia da Informação, é fundamental entender os principais componentes que integram essa infraestrutura. Os componentes de uma rede podem ser classificados em hardware e software, ambos essenciais para o funcionamento e a gestão eficaz das redes.

Entre os componentes de hardware, destacam-se os roteadores e switches. Roteadores são dispositivos que permitem conectar diferentes redes e direcionar pacotes de dados entre elas. Eles desempenham um papel crucial na determinação do melhor caminho para a transmissão de informações, aumentando a eficiência da rede. Por outro lado, os switches são dispositivos que operam em uma única rede, conectando múltiplos dispositivos, como computadores e impressoras, possibilitando a transmissão de dados dentro dessa rede local. Ambos os dispositivos são fundamentais para garantir a performance e a conectividade de uma rede de computadores.

Além do hardware, o software é igualmente importante. Os sistemas operacionais, que gerenciam os recursos do hardware, são responsáveis por criar um ambiente em que os dispositivos podem operar eficientemente. Aplicativos de gestão de rede, por sua vez, permitem que administradores monitorem, configurem e otimizem a rede, assegurando que todos os componentes funcionem harmonicamente. Esses softwares fornecem ferramentas necessárias para o diagnóstico de problemas, investimento em segurança e maximização da performance, essenciais para a continuidade das operações em uma organização.

Portanto, a integração eficaz dos componentes de hardware e software é primordial para o funcionamento de uma rede de computadores eficiente. Essa colaboração garante a transmissão fluida e segura de dados, sendo a base para as operações das empresas na era da tecnologia da informação.

Arquitetura de Rede: Tipos e Estruturas

A arquitetura de rede é fundamental para garantir a comunicação eficiente entre dispositivos em um ambiente de TI. Entre os tipos mais comuns de redes, destacam-se as redes locais (LAN), as redes amplas (WAN) e as redes metropolitanas (MAN). Cada uma dessas estruturas possui características específicas, adequando-se a diferentes necessidades e contextos.

As redes locais, conhecidas como LANs, são utilizadas para conectar dispositivos em uma área geográfica limitada, como uma residência ou um escritório. Essa arquitetura oferece alta velocidade de transmissão de dados, geralmente utilizando tecnologias como Ethernet e Wi-Fi. A principal vantagem das LANs é a facilidade de compartilhamento de recursos, como impressoras e arquivos. No entanto, seu alcance limitado pode ser uma desvantagem em ambientes que exigem cobertura mais ampla.

As redes amplas, ou WANs, têm como objetivo interligar LANs que estão geograficamente distantes. Elas são essenciais para a comunicação entre diferentes locais de uma mesma organização ou entre empresas. As WANs podem abranger uma vasta área, utilizando tecnologias como MPLS, VPN e linhas dedicadas. A principal vantagem das WANs é a abrangência, permitindo a comunicação entre diversos pontos. Porém, essa arquitetura pode apresentar custos elevados e latências maiores em comparação às redes locais.

Por último, as redes metropolitanas (MAN) situam-se em um espaço intermediário entre LANs e WANs, abrangendo uma cidade ou um campus. As MANs frequentemente utilizam fibras ópticas para garantir velocidades maiores e uma maior capacidade de transmitir dados. A vantagem das MANs é sua capacidade de combinar a rapidez das LANs com a abrangência das WANs, atendendo demandas em ambientes urbanos. Contudo, a implementação de uma MAN pode ser complexa e dispendiosa.

Compreender as diferenças entre esses tipos de arquiteturas de rede é crucial para selecionar a opção mais adequada a uma necessidade específica, garantindo assim uma comunicação eficaz e eficiente dentro de um determinado contexto organizacional ou pessoal.

Você também pode se interessar por: Rede de Computadores: Fundamentos de Física para Infraestrutura de TI (Eletricidade, Circuitos)

Protocolos de Comunicação em Rede

Os protocolos de comunicação em rede desempenham um papel fundamental na definição das regras e procedimentos que possibilitam a troca de informações entre dispositivos conectados. Entre os protocolos mais importantes, destaca-se o TCP/IP (Transmission Control Protocol/Internet Protocol), que é a espinha dorsal da comunicação na internet. O TCP/IP é responsável por fragmentar as informações, transmiti-las e reagrupá-las, garantindo que os dados cheguem ao seu destino de forma correta e sequencial. Este protocolo é amplamente utilizado devido à sua robustez e à capacidade de conectar diferentes tipos de redes.

Outro protocolo significativo é o HTTP (Hypertext Transfer Protocol), que é essencial para a comunicação na web. O HTTP define como os dados são transmitidos entre um servidor web e um cliente, permitindo aos usuários acessar e interagir com sites. As informações no formato de hypertext são trocadas, e o protocolo garante que os navegadores entendam os pedidos e respostas entre servidor e cliente. Com a crescente preocupação com a segurança, o HTTPS (HTTP Secure) surgiu como uma extensão do HTTP, utilizando criptografia para proteger a troca de dados contra interceptações indesejadas.

Além disso, o FTP (File Transfer Protocol) é um protocolo que permite a transferência de arquivos entre um cliente e um servidor. Este protocolo é amplamente utilizado para o upload e download de arquivos, facilitando a comunicação e a partilha de dados em ambientes de rede. A padronização desses protocolos é vital, pois garante a interoperabilidade entre diferentes sistemas e dispositivos, permitindo que fabricantes diversos integrem suas tecnologias de forma eficiente. Ademais, a padronização contribui significativamente para a segurança na troca de informações, ao estabelecer diretrizes claras e práticas recomendadas para a implementação de protocolos de comunicação.

Segurança da Informação em Redes de Computadores

A segurança da informação em redes de computadores é um aspecto crítico, especialmente à medida que o volume de dados sensíveis armazenados e transmitidos aumenta. Entre as principais ameaças encontram-se o malware e os ataques de phishing. O malware, que inclui vírus, worms e ransomware, é projetado para infiltrar-se em sistemas e comprometer a integridade, a confidencialidade e a disponibilidade das informações. Por outro lado, os ataques de phishing utilizam técnicas enganosas para induzir usuários a fornecer dados sensíveis, como senhas e informações bancárias, frequentemente por meio de e-mails fraudulentos que parecem legítimos.

Para mitigar esses riscos, é fundamental que as organizações adotem uma série de práticas recomendadas. A educação dos colaboradores deve ser uma prioridade, com treinamentos regulares sobre como identificar tentativas de phishing e outros ataques. Além disso, a implementação de políticas de segurança robustas, que incluam não apenas a instalação de software antivírus e firewalls, mas também a prática de backups regulares e atualizações de software, é essencial para proteger a rede.

Outras ferramentas e estratégias, tais como a autenticação multifatorial e a segmentação de redes, podem oferecer camadas adicionais de segurança. A autenticação multifatória adiciona uma barreira extra ao exigir que os usuários apresentem mais de uma forma de verificação, enquanto a segmentação de redes ajuda a limitar a exposição de dados sensíveis a apenas aqueles que realmente necessitam acessá-los. Essas táticas proativas são cruciais para assegurar a integridade e a confidencialidade dos dados dentro de uma rede de computadores.

Em suma, a segurança da informação em redes de computadores exige vigilância constante e uma abordagem multifacetada para proteger dados críticos contra uma variedade de ameaças em evolução

.

Exemplo Prático: Configurando uma Rede

A configuração de uma rede local de computadores é um processo que envolve várias etapas, cada uma com suas próprias considerações e requisitos. Para garantir o sucesso, é essencial começar pela escolha do hardware adequado. Para uma rede doméstica ou um pequeno escritório, um roteador sem fio com suporte para as mais recentes tecnologias, como Wi-Fi 6, é altamente recomendado. É fundamental verificar a compatibilidade do dispositivo com as suas necessidades de conexão, como a quantidade de dispositivos que serão conectados e a largura de banda necessária.

Uma vez adquirido o hardware, o próximo passo é a configuração do roteador. Este processo geralmente inicia-se conectando o roteador ao modem da internet. Após isso, ingresse nas configurações do roteador pela interface web, normalmente acessível via um endereço IP padrão. Nesse ponto, é prudente alterar a senha administrativa padrão e criar uma rede Wi-Fi com um nome (SSID) único e seguro. Também é aconselhável habilitar a criptografia, como WPA3, para proteger os dados transmitidos na rede.

Após a configuração básica do roteador, o próximo foco deve ser a conexão dos dispositivos à rede local. Isso pode ser feito de forma simples, bastando selecionar o SSID da rede Wi-Fi e inserir a senha previamente configurada. Em redes que envolvem dispositivos com fio, como desktops e impressoras, utilize cabos Ethernet para realizar as conexões diretas. Lembre-se de que um ambiente seguro é fundamental; ao realizar essa configuração, evite exibições públicas de informações sensíveis e garanta que todos os dispositivos estejam protegidos por senhas fortes e atualizações de segurança regulares.

Este conjunto de instruções básicas proporciona uma base sólida para a configuração de uma rede local de computadores. Porém, recomenda-se sempre consultar manuais específicos e considerações de segurança adicionais, pois cada configuração de rede pode apresentar suas peculiaridades.

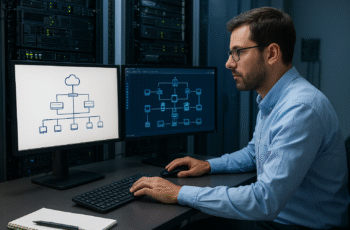

Fluxograma de Funcionamento de Redes

O fluxograma de funcionamento de redes de computadores é uma ferramenta visual que ilustra, de maneira ordenada, os processos envolvidos na transmissão de dados desde a origem até o destino final. Este diagrama é essencial para entender como as informações se movem através de uma rede, permitindo uma análise clara das interações entre seus diferentes componentes. A seguir, descreveremos as etapas geralmente representadas nesse fluxograma.

Inicialmente, o processo começa com a originador ou fonte de dados, que pode ser um computador, servidor ou um dispositivo móvel. Quando surge a necessidade de enviar informações, essa fonte inicia a transmissão de dados, gerando pacotes de informação que são preparados para serem enviados através da rede. Aqui, a codificação acontece e os dados são divididos em pacotes para garantir um procedimento eficiente e organizado.

Uma vez os pacotes prontos, eles são enviados para o dispositivo de rede apropriado, que pode incluir switches, roteadores e hubs. Esses dispositivos são fundamentais para o encaminhamento dos dados, pois eles decidem a melhor rota para que os pacotes alcancem o seu destino. A partir deste ponto, o fluxograma destaca a importância do protocolo de comunicação, como o TCP/IP, que orienta a troca de informações para manter a integridade dos dados durante a transmissão.

Após a recepção, os pacotes de dados chegam ao dispositivo de destino, onde são recombinados e processados. Essa etapa é crucial, pois a entrega bem-sucedida depende da correta reordenação e decodificação dos pacotes. Por fim, uma notificação de recebimento é enviada de volta ao originador, completando o ciclo de interação. Um fluxograma de funcionamento de redes ajuda a sintetizar e visualizar estas etapas, facilitando uma compreensão mais ampla do funcionamento das redes de computadores.

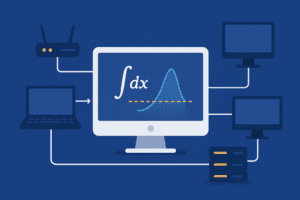

Você também pode se interessar por: Rede de Computadores: Cálculo Diferencial e Integral Aplicado na Infraestrutura de Computadores

Ferramentas e Tecnologias Emergentes

As redes de computadores estão em constante evolução, e uma série de tecnologias emergentes está moldando seu desenvolvimento. Um dos avanços mais significativos é a inteligência artificial (IA), que está sendo amplamente implementada para otimizar o gerenciamento e a segurança das redes. Por meio da aprendizagem de máquina e algoritmos avançados, a IA pode identificar padrões de tráfego e detectar anomalias em tempo real, permitindo respostas rápidas a ameaças potenciais. Essa capacidade não apenas melhora a segurança das redes, mas também facilita a automação de tarefas rotineiras, liberando os profissionais de TI para se concentrarem em questões mais estratégicas.

Outra tecnologia que vem ganhando destaque é a computação em nuvem. Com a crescente demanda por soluções escaláveis e flexíveis, muitas organizações estão migrando suas infraestruturas de rede para plataformas baseadas em nuvem. Essa transição permite um gerenciamento mais eficiente dos recursos, além de garantir uma colaboração mais eficaz entre equipes dispersas geograficamente. A computação em nuvem também facilita a implementação de soluções de backup e recuperação, essencial para a continuidade dos negócios em face de eventuais falhas ou ataques cibernéticos.

A ascensão das redes definidas por software (SDN) também merece atenção. Essa abordagem transforma o modo como as redes são gerenciadas, separando a camada de controle das camadas de dados. Como resultado, as SDNs oferecem maior flexibilidade e agilidade na configuração de redes, permitindo que as organizações respondam rapidamente a mudanças nas necessidades de negócios. Além disso, ele facilita a integração de novas tecnologias, como a Internet das Coisas (IoT), o que é crucial para a modernização das infraestruturas de TI.

Resumo e Considerações Finais

Ao longo deste artigo, examinamos a importância da Tecnologia da Informação (TI) aplicada na rede de computadores, destacando suas contribuições para a eficiência e a segurança das operações em diversos setores. Primeiramente, discutimos como a infraestrutura de TI é fundamental para a comunicação e a troca de informações entre sistemas. Isso se reflete na significativa redução de custos operacionais e na melhoria da produtividade organizacional.

Outro aspecto crucial abordado foi o impacto da virtualização e da computação em nuvem, que revolucionaram a forma como as empresas administram seus recursos de TI. Com essas tecnologias, é possível otimizar o uso de servidores e garantir escalabilidade, permitindo que as organizações se adaptem rapidamente às demandas do mercado. Além disso, a segurança das informações foi discutida, destacando a necessidade de implementar medidas robustas para proteger dados sensíveis contra ameaças cibernéticas.

O papel das redes de computadores também foi enfatizado, uma vez que elas são o alicerce da comunicação em TI. O entendimento de protocolos de rede, como TCP/IP, é essencial para garantir o funcionamento adequado das aplicações e serviços que dependem dessa infraestrutura. A evolução das redes, incluindo a adoção de tecnologias como 5G, é um indicativo de que a conectividade continuará a se expandir, possibilitando novas inovações.

Em síntese, a aplicação da Tecnologia da Informação na rede de computadores é vital para o crescimento e a competitividade das empresas. A integração de soluções de TI efetivas não apenas melhora a operação interna, mas também proporciona uma base sólida para o desenvolvimento futuro. Para leitores e profissionais da área, entender essas dinâmicas é crucial para navegar no cenário em constante mudança da tecnologia. As considerações apresentadas neste post devem servir como um guia para uma implementação bem-sucedida de ferramentas de TI, assegurando que as organizações possam prosperar em um ambiente digital cada vez mais complexo.

Pingback: Rede de Computadores: Lógica de Programação e Algoritmos

Pingback: Rede de Computadores: Arquitetura e Organização de Computadores