Compreendendo a Segurança em Redes de Computadores

A segurança em redes de computadores é um aspecto fundamental para a proteção da integridade, confidencialidade e disponibilidade das informações que transitam por elas. Em um mundo cada vez mais interconectado, onde dados pessoais e corporativos estão constantemente em movimento, a necessidade de garantir a segurança se torna imprescindível. A segurança da informação está diretamente ligada aos sistemas operacionais, uma vez que estes gerenciam o acesso e o controle de recursos em uma rede.

Os principais riscos que as redes enfrentam incluem ataques cibernéticos, como malware, phishing e ransomware, que podem comprometer a confidencialidade das informações. Além disso, a interceptação de dados durante o tráfego na rede pode levar a vazamentos significativos de informações sensíveis. Portanto, o entendimento sobre essas ameaças é crucial para implementar medidas de proteção eficazes. As redes estão expostas a um ambiente hostil, onde hackers e agentes maliciosos buscam vulnerabilidades para explorar.

As medidas de segurança disponíveis para mitigar esses riscos são variadas e incluem o uso de firewalls, criptografia, sistemas de detecção e prevenção de intrusões. Essas ferramentas são essenciais para a proteção de dados em uma rede, permitindo que informações críticas sejam transmitidas com segurança. Além disso, manter os sistemas operacionais atualizados, aplicar patches de segurança e educar os usuários sobre práticas seguras contribuem significativamente para a criação de um ambiente seguro. É fundamental adotar uma abordagem em camadas, unindo múltiplas estratégias para melhorar a segurança da rede como um todo.

Assim, compreender a segurança em redes de computadores e adotar medidas preventivas são passos essenciais para proteger informações valiosas em um cenário digital em constante evolução.

Principais Ameaças em Redes de Computadores

As redes de computadores enfrentam uma variedade de ameaças que podem comprometer a segurança e a integridade dos dados. A seguir, serão discutidos alguns dos tipos mais comuns de ameaças, incluindo malware, phishing, ransomware e ataques DDoS, juntamente com exemplos práticos e estatísticas que ilustram sua prevalência e impacto.

O malware é um termo abrangente que se refere a qualquer software projetado para causar danos a um sistema. Existem diferentes tipos de malware, incluindo vírus, worms e trojans. De acordo com dados recentes, o malware é responsável por mais de 90% das infecções em redes empresariais. Um exemplo notório é o ataque do vírus WannaCry, que em 2017 afetou milhares de sistemas em todo o mundo, resultando em perdas financeiras significativas e a interrupção de serviços essenciais.

O phishing é uma técnica utilizada por cibercriminosos para enganar usuários e levá-los a fornecer informações confidenciais, como senhas e números de cartão de crédito. Estatísticas indicam que cerca de 1 em cada 5 usuários já foram vítimas de phishing. Um exemplo comum é o envio de e-mails fraudulentos que imitam instituições financeiras, solicitando atualização de credenciais. Esses e-mails muitas vezes contêm links maliciosos que direcionam as vítimas a páginas falsas.

O ransomware se tornou uma das ameaças mais temidas nos últimos anos, pois criptografa os dados da vítima e exige um pagamento para desbloqueá-los. Em 2021, estimou-se que os ataques de ransomware causaram prejuízos de bilhões de dólares mundialmente. O ataque da FBI em 2020 exemplificou como organizações podem ser vulneráveis, resultando em dados sensíveis sendo sequestrados e extorquidos.

Os ataques DDoS (Distributed Denial of Service) são projetados para sobrecarregar servidores com tráfego excessivo, tornando-os indisponíveis para os usuários. Esses ataques podem ter um impacto significativo nas operações das empresas, resultando em perda de receita e um enfraquecimento da reputação corporativa. Um estudo recente revelou que o número de ataques DDoS aumentou mais de 200% entre 2020 e 2021, evidenciando a necessidade de medidas de defesa robustas.

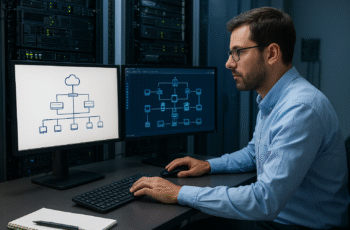

Firewall e Sistemas de Detecção de Intrusões

Os firewalls e os sistemas de detecção de intrusões (IDS) desempenham papéis cruciais na segurança de redes de computadores. Estes mecanismos de defesa ajudam a monitorar e controlar o tráfego de dados que entra e sai de uma rede, garantindo que apenas as comunicações autorizadas sejam permitidas. O firewall age como uma barreira de proteção que analisa pacotes de dados e os compara com um conjunto de regras de segurança predefinidas. Dependendo dessas regras, o firewall pode bloquear ou permitir o tráfego de rede. Existem diferentes tipos de firewalls, incluindo firewalls de filtragem de pacotes, firewalls de estado e firewalls de proxy, cada um oferecendo um nível distinto de proteção e funcionalidade.

Os firewalls de filtragem de pacotes são os mais simples, examinando cada pacote de dados individualmente, enquanto os firewalls de estado monitoram o estado das conexões e podem permitir ou bloquear pacotes com base na relação entre eles. Por outro lado, os firewalls de proxy atuam como intermediários entre os usuários e os sites da web, ocultando o IP do usuário e analisando o tráfego antes que ele alcance o alvo. É fundamental configurar adequadamente esses dispositivos de segurança, pois uma configuração inadequada pode criar vulnerabilidades que podem ser exploradas por agentes maliciosos.

Os sistemas de detecção de intrusões (IDS) complementam os firewalls ao monitorar o tráfego de rede para identificar atividades suspeitas. Um IDS pode ser baseado em host ou em rede, dependendo de onde o monitoramento ocorre. Ele usa métodos como a análise de assinatura e a detecção anômala para identificar potenciais ameaças. Embora os firewalls impeçam o acesso não autorizado, os IDS desempenham a função de avisar os administradores sobre possíveis invasões. A combinação de firewalls e IDS é essencial para criar uma defesa em profundidade, aumentando a segurança geral da rede.

Criptografia e Proteção de Dados

A criptografia desempenha um papel crucial na segurança de redes de computadores, possibilitando a proteção eficaz de dados sensíveis contra acessos não autorizados. Este mecanismo transforma informações legíveis em códigos ininteligíveis, assegurando que, mesmo que os dados sejam interceptados durante a transmissão, não possam ser compreendidos sem as chaves apropriadas. Os fundamentos da criptografia incluem conceitos básicos como chave simétrica e assimétrica, que representam os dois principais paradigmas de criptografia atualmente em uso.

Na criptografia simétrica, a mesma chave é utilizada tanto para criptografar quanto para descriptografar informações. Embora esse método seja geralmente mais rápido e eficiente, seu maior desafio reside na necessidade de compartilhar a chave de maneira segura entre as partes. Em contrapartida, a criptografia assimétrica utiliza um par de chaves – uma pública, que pode ser compartilhada amplamente, e uma privada, mantida em segredo pelo proprietário. Essa abordagem não só simplifica o processo de troca de chaves, mas também abre portas para técnicas avançadas, como a assinatura digital, que garante a autenticidade e integridade dos dados.

Existem diversos algoritmos de criptografia que podem ser implementados para aumentar a segurança nas redes. Os mais comuns incluem AES (Advanced Encryption Standard), que é amplamente utilizado para proteger informações por meio de suas robustas taxas de criptografia, e RSA (Rivest-Shamir-Adleman), conhecido por sua aplicabilidade no estabelecimento de conexões seguras, como no protocolo HTTPS. A escolha do algoritmo adequado depende das necessidades específicas de segurança de cada ambiente.

Para proteger informações sensíveis durante a transmissão, é recomendável utilizar protocolos de segurança que integrem a criptografia, como TLS (Transport Layer Security). Este protocolo, ao encapsular dados em segurança, garante que as informações permaneçam protegidas contra ataques, como interceptação e falsificação. Portanto, a adoção de práticas robustas de criptografia é essencial para a proteção de dados em redes de computadores, assegurando a confidencialidade e a integridade das informações trocadas.

Políticas de Segurança em Redes

A criação e implementação de políticas de segurança em redes de computadores é um aspecto vital para garantir a integridade, confidencialidade e disponibilidade das informações em um ambiente organizacional. Essas políticas tornam-se a base para a governança em tecnologia da informação (TI), especificando as responsabilidades dos usuários, bem como as normas que devem ser seguidas para garantir um funcionamento seguro da rede. A adoção dessas diretrizes é essencial para a mitigação de riscos e a proteção contra ameaças cibernéticas.

Uma política de segurança eficaz começa por definir claramente as funções e responsabilidades de todos os envolvidos, desde a alta administração até os funcionários. Isso inclui a designação de um responsável pela segurança da informação, a criação de equipes de resposta a incidentes e o envolvimento dos colaboradores em treinamentos regulares sobre segurança digital. Com responsabilidades bem definidas, as organizações podem responder de forma mais rápida e eficiente a potenciais incidentes de segurança.

Além disso, as normas estabelecidas nas políticas de segurança devem abranger aspectos como controle de acesso, uso aceitável da rede, proteção de dados e resposta a incidentes. Um exemplo de política eficaz é a implementação de uma política de senha robusta, que exige a utilização de senhas complexas e a troca periódica dessas credenciais. Outra prática recomendada é a segmentação da rede, que limita o acesso a informações sensíveis apenas ao pessoal autorizado, aumentando a segurança geral da infraestrutura.

Por fim, a política de segurança deve ser um documento vivo, revisado e atualizado regularmente, incorporando lições aprendidas de incidentes passados, novas ameaças e mudanças tecnológicas. Ao investir em políticas de segurança eficazes, as organizações não apenas protegem seus ativos digitais, mas também desenvolvem uma cultura de segurança que beneficia todos os colaboradores e, consequentemente, o negócio como um todo.

Segurança em Ambientes de Trabalho Remoto

Com a crescente adoção do trabalho remoto, é imperativo que organizações e colaboradores estejam cientes dos riscos associados à segurança em redes de computadores fora do ambiente tradicional de escritório. A virtualização do local de trabalho trouxe benefícios significativos, mas também ampliou a superfície de ataque, colocando dados sensíveis e sistemas críticos em risco. Uma das principais ameaças é a vulnerabilidade das redes domésticas, que frequentemente não possuem as mesmas proteções que as redes corporativas. Conexões Wi-Fi inadequadamente protegidas podem ser facilmente exploradas por invasores, resultando em acessos não autorizados.

Para mitigar esses riscos, as organizações devem adotar uma abordagem multifacetada em relação à segurança. Em primeiro lugar, a implementação de VPNs (Redes Privadas Virtuais) é essencial. As VPNs criam um túnel seguro entre o dispositivo do usuário e a rede da empresa, garantindo que os dados transmitidos sejam criptografados e protegidos contra interceptação. Além disso, o uso de autenticação multifatorial (MFA) é altamente recomendável como uma camada adicional de proteção, dificultando o acesso indevido mesmo que uma senha seja comprometida.

Outro aspecto crítico da segurança em ambientes de trabalho remoto é a educação e capacitação dos colaboradores. Programas de conscientização sobre segurança cibernética devem ser realizados com regularidade, abordando temas como phishing, práticas seguras de senha e a importância de atualizações de software. Ferramentas de segurança, como softwares antivírus e firewalls, devem ser uma prioridade para todos os funcionários que trabalham fora do escritório, assegurando que dispositivos utilizados para acessar a rede corporativa estejam protegidos contra ameaças virtuais.

Por fim, as políticas de segurança devem ser claramente comunicadas e adaptadas para o trabalho remoto, garantindo que todos os membros da equipe compreendam suas responsabilidades na proteção das informações da empresa. Ao adotar essas práticas, as organizações não só protegem seus dados, mas também fortalecem a confiança entre colaboradores e clientes, mesmo em um ambiente virtual crescente.

Exemplo Prático: Configurando um Servidor Seguro

Configurar um servidor seguro é um passo essencial para garantir a segurança em redes de computadores. Para este exemplo prático, recomenda-se que o leitor execute as instruções em um ambiente controlado, como uma máquina virtual, para minimizar riscos. Aqui, serão apresentados passos básicos que podem ser aplicados em diversos ambientes operacionais.

Primeiramente, é crucial instalar o sistema operacional adequado, preferencialmente uma distribuição do Linux que tenha suporte robusto para segurança, como o Ubuntu Server ou o CentOS. Após a instalação, atualize os pacotes do sistema utilizando o comando:

sudo apt update && sudo apt upgrade

Uma vez que o sistema esteja atualizado, o próximo passo é configurar as permissões de acesso. O uso de um usuário não-root para operações diárias diminui significativamente os riscos de explorações de segurança. Crie um novo usuário e adicione-o ao grupo de sudo:

sudo adduser nome_do_usuariosudo usermod -aG sudo nome_do_usuario

Depois, é vital desabilitar o login remoto para o usuário root, editando o arquivo de configuração do SSH, localizado em /etc/ssh/sshd_config. Altere a linha PermitRootLogin para no e reinicie o serviço SSH:

sudo systemctl restart sshd

Em seguida, considere configurar um firewall para controlar o tráfego. O UFW (Uncomplicated Firewall) é uma opção amigável para iniciantes. Para ativar o firewall e permitir apenas conexões SSH, execute:

sudo ufw allow OpenSSHsudo ufw enable

Por fim, é recomendável instalar ferramentas adicionais de segurança como Fail2Ban, que protege contra tentativas de login maliciosas, e manter o servidor monitorado. Seguir esses passos irá aumentar a segurança do seu servidor em uma rede de computadores. A implementação de práticas como estas são fundamentais para proteger dados e garantir a integridade das informações em servidores.

Monitoramento e Resposta a Incidentes

O monitoramento e resposta a incidentes são componentes cruciais na estratégia de segurança em redes de computadores. Para garantir a integridade e a confidencialidade das informações, as organizações devem implementar um plano robusto que permita a detecção e a abordagem de incidentes de segurança de forma eficaz. O primeiro passo nesse processo é estabelecer uma infraestrutura de monitoramento que utilize ferramentas e tecnologias apropriadas. Essas ferramentas devem ser capazes de coletar dados continuamente sobre o tráfego de rede, logs de servidores e comportamento de usuários, possibilitando uma análise em tempo real.

Após a implementação do sistema de monitoramento, a organização deve definir claramente o que constitui um incidente. Isso pode incluir quaisquer atividades que comprometam a segurança, como intrusões não autorizadas, malwares ou vazamentos de dados. Criar um fluxo de trabalho para a resposta a incidentes é vital. Esse fluxo deve delinear as funções e responsabilidades de cada membro da equipe, além das etapas a serem seguidas em caso de um incidente. As etapas típicas incluem a identificação do incidente, a contenção imediata, a erradicação da ameaça e a recuperação dos sistemas afetados.

É aconselhável que as organizações desenvolvam um plano de comunicação, que contenha diretrizes sobre como documentar e relatar incidentes para partes interessadas internas e externas. Além disso, é essencial realizar simulações e exercícios regulares de resposta para assegurar que a equipe esteja bem treinada e pronta para agir em situações reais. Ao final de cada incidente, uma análise pós-ação deve ser conduzida para identificar lições aprendidas e melhorar o processo contínuo de monitoramento e resposta. Por meio dessas práticas, uma organização não só responderá a incidentes de forma eficaz, mas também fortalecerá sua postura de segurança em rede a longo prazo.

Tendências Futuras em Segurança de Redes

No cenário atual, a segurança em redes de computadores está em constante desenvolvimento, impulsionada por inovações tecnológicas e pela crescente complexidade das ameaças cibernéticas. Dentre as tendências emergentes, destaca-se o papel crescente da inteligência artificial (IA) e do machine learning (aprendizado de máquina) na proteção de sistemas e na prevenção de ataques. Estas tecnologias oferecem uma maneira poderosa de automatizar a identificação de padrões suspeitos, permitindo que vulnerabilidades sejam mitigadas antes que possam ser exploradas por agentes maliciosos.

Outra tendência preponderante é a implementação de soluções proativas que vão além das defesas reativas tradicionais. Os sistemas de segurança baseados em IA podem aprender com dados históricos e prever comportamentos fraudulentos, ajustando suas defesas em tempo real. Assim, é possível responder rapidamente a ameaças emergentes, garantindo um nível de segurança mais robusto. Além disso, a integração de soluções de segurança cibernética com a Internet das Coisas (IoT) também se apresenta como um campo promissor. À medida que dispositivos conectados se tornam mais comuns, desenvolver estratégias de segurança que protejam esses dispositivos se torna cada vez mais crucial.

Ademais, tecnologias emergentes, como Blockchain, estão emergindo como soluções potenciais para aumentar a segurança das redes. Essas tecnologias oferecem um modo descentralizado de verificar transações e a integridade dos dados, tornando-as menos suscetíveis a ataques. Além disso, a conscientização e a formação contínua em segurança cibernética também são tendências que visam criar uma cultura de segurança organizacional, capacitando funcionários a reconhecer e responder a ameaças antes que escalem.

Em síntese, as tendências futuras em segurança de redes de computadores revelam uma integração crescente de tecnologias avançadas e a necessidade de uma abordagem proativa na proteção de atividades online. A combinação de inteligência artificial, novas tecnologias e educação contínua é essencial para enfrentar os desafios emergentes neste campo cada vez mais complexo e dinâmico.

Resumo e Considerações Finais

Ao longo deste artigo, abordamos a importância da segurança em redes de computadores, um aspecto crucial na era digital em que vivemos. A proteção das informações e a integridade dos dados devem ser prioridades para organizações de todos os portes, dada a crescente sofisticação das ameaças cibernéticas. A implementação de boas práticas de segurança é essencial não apenas para defender os ativos digitais, mas também para garantir a continuidade dos negócios e a confiança dos usuários.

Discutimos diversos conceitos relevantes, incluindo a identificação de vulnerabilidades nas redes, o papel fundamental dos sistemas operacionais na segurança cibernética, e as estratégias de mitigação que podem ser adotadas para proteger as infraestruturas de TI. A utilização de firewalls, sistemas de detecção de intrusões e políticas de controle de acesso são exemplos práticos que foram destacados ao longo do texto. Além disso, a conscientização e a formação dos usuários sobre os riscos de segurança e as melhores práticas é uma medida indispensável.

É imperativo lembrar que a segurança em redes de computadores não é uma tarefa única, mas um processo contínuo que demanda acompanhamento e atualização regulares. Os profissionais de segurança da informação devem permanecer atentos às novas ameaças e vulnerabilidades que surgem constantemente, além de estarem dispostos a adaptar e otimizar suas estratégias de defesa. A colaboração entre as equipes de TI e de segurança da informação também se mostra fundamental para criar um ambiente seguro e resiliente.

Em resumo, a proteção das redes de computadores é uma responsabilidade conjunta que requer vigilância e ação proativa. Ao adotar uma abordagem sistemática e abrangente à segurança, as organizações não apenas protegem seus sistemas e dados, mas também contribuem para um ecossistema digital mais seguro e confiável.