O que é Segurança da Informação e por que importa

Em primeiro lugar, Segurança da Informação e Fundamentos de Cibersegurança tratam da proteção da confidencialidade, integridade e disponibilidade dos dados; além disso incluem controles técnicos, administrativos e físicos. Logo, proteger dados pessoais e empresariais reduz riscos legais e financeiros, e assim garante continuidade de negócios e confiança. Por conseguinte, dominar esses fundamentos é crítico para profissionais e usuários comuns.

Princípios básicos e terminologia chave

Além disso, explico de forma direta os pilares que sustentam a disciplina:

- Confidencialidade — manter o acesso restrito; portanto use criptografia e controle de acesso.

- Integridade — garantir que dados não sejam alterados sem autorização; assim implemente checksums e logs.

- Disponibilidade — assegurar acesso quando necessário; logo planeje redundância e backups regulares.

- Autenticação e Autorização — além disso use autenticação forte (MFA) e políticas de menor privilégio.

- Auditoria e Monitoramento — por conseguinte registre eventos e reveja logs periodicamente.

Ameaças e vulnerabilidades comuns

Além disso, listar ameaças ajuda a priorizar defesas: phishing, malware, engenharia social, ataques de negação de serviço, exploração de vulnerabilidades e roubo físico de equipamentos. Portanto, é essencial manter sistemas atualizados e treinar usuários constantemente, e assim reduzir exposição.

Tabela: comparação de controles de segurança

Além disso, a tabela abaixo sintetiza controles, objetivos e exemplos práticos.

| Controle / Categoria | Objetivo principal | Exemplo prático |

|---|---|---|

| Criptografia | Confidencialidade | AES-256 para armazenamento; TLS para tráfego |

| MFA (Autenticação multifator) | Autenticação | App TOTP + senha |

| Backup e DR | Disponibilidade | Backup diário + testes de restauração |

| Patching | Integridade/Disponibilidade | Atualizações automatizadas |

| Monitoramento (SIEM) | Detecção | Correlação de logs e alertas |

| Gestão de identidades | Autorização | Roles, RBAC, políticas de senhas |

Metodologia de gestão de risco

Além disso, aplicar uma metodologia de gestão de risco envolve identificar ativos, avaliar ameaças, calcular impacto e priorizar controles. Portanto, use matrizes de risco (probabilidade × impacto), e assim oriente investimentos em segurança com base no risco residual aceitável.

EXEMPLO PRÁTICO:

Além disso, a seguir veja um exemplo prático de verificação de integridade de arquivos que demonstra um conceito fundamental de segurança, e portanto reforça a importância da proteção contra adulteração.

Alerta: antes de realizar qualquer teste prático, execute-o apenas em um ambiente seguro e isolado (laboratório local, VM ou rede de testes) e assim assuma total responsabilidade pelas ações realizadas.

Objetivo do exemplo prático

Além disso, verificar se um arquivo foi alterado, usando hash SHA-256, e portanto identificar mudanças não autorizadas.

Passo a passo resumido

- Gere hash do arquivo original.

- Armazene o hash em local seguro.

- Periodicamente, gere novo hash e compare.

- Se diferente, acione investigação.

Você pode se interessar por: https://digitalterritory.com.br/%f0%9f%92%a1-redes-sem-fio-mobilidade-e-internet-das-coisas-iot-o-futuro-conectado/

Código de exemplo (Python) — verificação de integridade SHA-256

Além disso, o código abaixo é seguro e não realiza ações ofensivas; por conseguinte, pode ser usado em laboratório pessoal.

# Verificador simples de integridade de arquivos (SHA-256)

# Uso: python verificar_hash.py caminho/arquivo

import hashlib

import sys

from pathlib import Path

def sha256_file(path):

h = hashlib.sha256()

with open(path, "rb") as f:

for chunk in iter(lambda: f.read(8192), b""):

h.update(chunk)

return h.hexdigest()

if __name__ == "__main__":

if len(sys.argv) != 2:

print("Uso: python verificar_hash.py caminho/arquivo")

else:

p = Path(sys.argv[1])

if not p.exists():

print("Arquivo não encontrado.")

else:

hash_atual = sha256_file(p)

print(f"Hash SHA-256 atual: {hash_atual}")

# Aqui você compararia com o hash armazenado em local seguro

Além disso, este script demonstra um controle técnico de integridade de dados e portanto é adequado para exemplificar princípios sem risco.

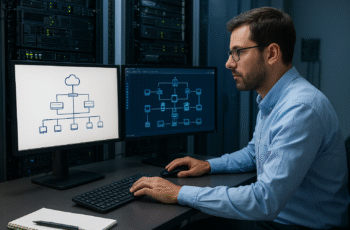

Fluxograma: passo a passo do ciclo de segurança (ASCII)

Além disso, apresento um fluxograma simplificado que explica como funciona o processo de proteção:

[Identificar Ativos]

|

v

[Avaliar Riscos] --> [Classificar Dados]

| |

v v

[Priorizar Controles] [Definir Políticas]

| |

v v

[Implementar Controles] ---> [Monitorar e Auditar]

| |

v v

[Responder a Incidentes] <--- [Revisar e Melhorar]

Portanto, este fluxograma ilustra o ciclo contínuo: identificar, proteger, detectar, responder e recuperar, e assim manter a postura de segurança.

Gráficos e vetores para compreensão (descrição e ascii)

Além disso, abaixo há representações simples para ajudar visualmente; por conseguinte são úteis quando imagens reais não estão disponíveis.

Gráfico de barras (ameaças por frequência) — ASCII

Além disso, este gráfico ilustra a distribuição aproximada das ameaças mais comuns:

Phishing | ######################## (40%)

Malware | ############### (25%)

Vulnerabilidades| ########## (15%)

Erro humano | ######## (12%)

DDoS | ## (8%)

Portanto, este vetor textual mostra que phishing e malware são prioridades em muitas organizações.

Você também pode se interessar por: https://digitalterritory.com.br/%f0%9f%9a%80-sistemas-de-comunicacao-e-transmissao-de-dados-o-futuro-da-conectividade-%f0%9f%8c%90/

Vetor conceitual: camadas de defesa (defense-in-depth)

Além disso, pense em camadas como vetores paralelos:

- Perímetro (firewall) → Rede (IDS/IPS) → Host (antivírus) → Aplicação (WAF) → Dados (cripto)

Assim, cada camada reduz probabilidade do ataque alcançar o dado sensível.

Boas práticas técnicas e organizacionais

Além disso, reúno práticas essenciais, e portanto fáceis de aplicar:

- Atualize software regularmente; além disso automatize patches.

- Implemente autenticação multifator; portanto reduza risco de credenciais roubadas.

- Faça backups regulares e teste restaurações; assim garanta disponibilidade.

- Use criptografia para dados em trânsito e em repouso; por conseguinte reduza exposição em caso de vazamento.

- Treine usuários para reconhecer phishing; logo diminua ataques baseados em engenharia social.

- Segmente redes e aplique políticas de firewall; assim limite movimento lateral.

- Monitore logs e configure alertas; portanto detecte comportamentos anômalos cedo.

Políticas, governança e conformidade

Além disso, governe com políticas claras e revisões periódicas; por conseguinte alinhe-se a frameworks como ISO 27001, NIST CSF ou LGPD (no Brasil). Assim, a conformidade reduz exposição legal e melhora processos.

Check-list rápido para adoção imediata

Além disso, um checklist prático para começar:

- Inventário de ativos e dados sensíveis.

- Backup e plano de recuperação testado.

- Políticas de senha e MFA ativadas.

- Atualização automática de patches.

- Treinamento de conscientização em segurança.

- Monitoramento e resposta a incidentes.

Portanto, seguir este checklist reduz risco rapidamente.

Como medir eficácia (métricas recomendadas)

Além disso, métricas ajudam a comprovar eficácia:

- Tempo médio de detecção (MTTD).

- Tempo médio de recuperação (MTTR).

- Número de incidentes por mês.

- Porcentagem de sistemas com patch atualizado.

- Taxa de sucesso de phishing em simulações.

Assim, mensure e aprimore continuamente.

Conclusão e próximos passos

Além disso, ao estudar Segurança da Informação e Fundamentos de Cibersegurança, o leitor ganha base para proteger ativos críticos, e portanto deve combinar controles técnicos, políticas e cultura organizacional. Logo, comece com inventário, priorize patches, implemente MFA e crie processos de resposta a incidentes. Por conseguinte, a prática contínua é a melhor defesa contra ameaças dinâmicas.

Resumo

Além disso, este conteúdo abordou conceitos, controles, um exemplo prático (verificação de integridade com SHA-256), um fluxograma do ciclo de segurança, gráficos e vetores explicativos, e um checklist aplicável. Portanto, a aplicação prática, aliada a políticas e treinamento, resulta em melhora significativa da postura de segurança.

NOTA TÉCNICA: Segurança da Informação, Cibersegurança, Confidencialidade, Integridade, Disponibilidade, Criptografia, MFA, Patching, Monitoramento, Gestão de Risco.

Pingback: 🚀 Desvendando os Serviços em Rede Essenciais (DNS, DHCP, Web, Email, Cloud) - DIGITAL TERRITORY

Pingback: ⚙️ Laboratório de Redes na Prática : Domine a Configuração e Análise de Tráfego de Redes! - DIGITAL TERRITORY