No cenário digital contemporâneo, a fusão entre Segurança Cibernética, Algoritmos e Estrutura de Dados emerge como a espinha dorsal de qualquer sistema robusto e confiável. Consequentemente, a interconexão desses campos não é apenas uma necessidade, mas uma base para o progresso tecnológico e a proteção de informações vitais. De fato, à medida que a dependência de sistemas digitais cresce exponencialmente, a compreensão aprofundada desses conceitos torna-se imperativa para profissionais e entusiastas da tecnologia.

Primeiramente, a Segurança Cibernética atua como um escudo, defendendo sistemas, redes e programas contra ataques digitais. Analogamente, Algoritmos são as receitas que ditam como os computadores resolvem problemas, processam dados e tomam decisões. Por conseguinte, Estruturas de Dados são as formas organizadas de armazenar e gerenciar informações, permitindo que esses algoritmos funcionem com máxima eficiência. Juntos, esses elementos formam um ecossistema complexo e fascinante, indispensável para a infraestrutura digital de hoje.

A Urgência da Segurança Cibernética na Era dos Dados

Afinal, em um mundo onde os dados são o novo petróleo, a Segurança Cibernética não é mais um luxo, mas uma necessidade inegável. Constantemente, somos bombardeados com notícias de vazamentos de dados, ataques de ransomware e violações de privacidade que afetam desde grandes corporações até indivíduos. Portanto, a proteção contra essas ameaças digitais exige uma abordagem multifacetada e contínua.

Além disso, a sofisticação dos ataques cibernéticos evolui a cada dia. Assim sendo, hackers e cibercriminosos utilizam técnicas cada vez mais avançadas, desde engenharia social até exploração de vulnerabilidades complexas em sistemas. Consequentemente, a resposta a essas ameaças não pode ser estática; pelo contrário, deve ser dinâmica e proativa, baseada em conhecimento atualizado e ferramentas eficazes.

Por conseguinte, a segurança cibernética abrange diversas camadas de proteção. Primeiramente, ela inclui a proteção da infraestrutura de rede, o que envolve firewalls, sistemas de detecção de intrusão e VPNs. Em segundo lugar, a segurança de aplicações, que foca na identificação e correção de vulnerabilidades em softwares. Por fim, a segurança de dados, que garante a integridade, confidencialidade e disponibilidade das informações por meio de criptografia, controle de acesso e backups. Portanto, uma estratégia de segurança eficaz deve integrar todas essas camadas.

Algoritmos: O Coração Inteligente dos Sistemas Seguros

Os algoritmos são, sem dúvida, o cérebro por trás de qualquer operação digital. Além disso, no contexto da segurança cibernética, eles desempenham um papel crucial na detecção de anomalias, na criptografia de dados e na autenticação de usuários. Por conseguinte, a eficiência e a robustez de um algoritmo podem determinar a eficácia de uma solução de segurança.

Por exemplo, algoritmos de criptografia, como AES (Advanced Encryption Standard) e RSA (Rivest-Shamir-Adleman), são fundamentais para proteger a privacidade e a confidencialidade dos dados. Analogamente, algoritmos de hashing, como SHA-256, garantem a integridade dos dados, verificando se eles não foram alterados indevidamente. Assim, a escolha e implementação correta desses algoritmos são vitais.

Ademais, algoritmos de Machine Learning (Aprendizado de Máquina) estão revolucionando a segurança cibernética. Consequentemente, eles são capazes de aprender padrões de comportamento de rede e identificar atividades suspeitas que seriam imperceptíveis para sistemas tradicionais. Portanto, ao analisar grandes volumes de dados de tráfego de rede, esses algoritmos podem prever e prevenir ataques antes que causem danos significativos.

| Tipo de Algoritmo | Função na Segurança Cibernética | Exemplos Comuns |

| Criptografia Assimétrica | Troca segura de chaves, assinaturas digitais | RSA, ECC (Elliptic Curve Cryptography) |

| Criptografia Simétrica | Criptografia e descriptografia rápidas de dados | AES, DES (Data Encryption Standard) |

| Hashing | Verificação de integridade de dados | SHA-256, MD5 (Message-Digest Algorithm 5) |

| Detecção de Anomalias | Identificação de padrões incomuns de atividade | Isolation Forest, One-Class SVM |

| Classificação (ML) | Categorização de ameaças (malware, phishing) | Random Forest, SVM (Support Vector Machine) |

Estrutura de Dados: A Base Organizada para Algoritmos Eficientes

Afinal, algoritmos eficazes exigem dados bem organizados. Portanto, as Estruturas de Dados fornecem a fundação para que os algoritmos operem de maneira otimizada, garantindo acesso rápido e manipulação eficiente das informações. Em suma, uma estrutura de dados bem escolhida pode significar a diferença entre um sistema lento e vulnerável e um sistema rápido e seguro.

Por exemplo, tabelas hash são frequentemente usadas em sistemas de segurança para armazenar senhas criptografadas ou para verificar a autenticidade de usuários de forma eficiente. Analogamente, árvores e grafos são empregados na modelagem de redes complexas, auxiliando na identificação de caminhos de ataque e na visualização de dependências.

Além disso, a forma como os dados são armazenados pode ter um impacto direto na segurança. Consequentemente, uma estrutura de dados mal implementada pode introduzir vulnerabilidades, como estouros de buffer ou acesso não autorizado. Por isso, a escolha e o design cuidadoso das estruturas de dados são tão importantes quanto a lógica dos algoritmos.

Por conseguinte, a compreensão de estruturas de dados como arrays, listas ligadas, pilhas, filas, árvores e grafos é essencial para qualquer desenvolvedor ou engenheiro de segurança. Afinal, cada estrutura possui suas próprias vantagens e desvantagens, sendo mais adequada para diferentes cenários de aplicação. Em virtude disso, a capacidade de selecionar a estrutura de dados correta para um problema específico é uma habilidade crucial.

Você também pode se interessar por: https://digitalterritory.com.br/%e2%9a%a0%ef%b8%8f-como-proteger-sua-carteira-digital-contra-phishing-de-criptomoedas/

EXEMPLO PRÁTICO: Detecção Simples de Fraude com Algoritmos e Estruturas de Dados

ALERTA: Este exemplo prático é meramente ilustrativo. Se você deseja implementá-lo, faça-o em um ambiente de desenvolvimento seguro e isolado, de sua inteira responsabilidade, para evitar qualquer risco potencial à segurança ou privacidade de dados reais.

Vamos considerar um cenário simplificado de detecção de transações fraudulentas em um sistema financeiro. Nesse caso, usamos algoritmos de detecção de anomalias e estruturas de dados para armazenar e comparar padrões.

Imagine que temos um histórico de transações, e queremos identificar transações que fogem do padrão normal de um usuário.

Python

# Importando bibliotecas necessárias

import collections

# Estrutura de Dados: Usaremos um defaultdict para armazenar o histórico de transações por usuário.

# A chave será o ID do usuário e o valor será uma lista de valores das transações.

historico_transacoes = collections.defaultdict(list)

# Adicionando algumas transações de exemplo

historico_transacoes['usuario_A'].extend([100.00, 50.00, 120.00, 60.00, 110.00])

historico_transacoes['usuario_B'].extend([5.00, 15.00, 8.00, 12.00, 10.00])

historico_transacoes['usuario_C'].extend([200.00, 250.00, 190.00, 220.00, 210.00])

# Algoritmo: Função para detectar transações anômalas

# Consideraremos uma anomalia se a transação for muito maior do que a média histórica do usuário

def detectar_fraude_simples(usuario_id, valor_nova_transacao, limite_multiplicador=2.0):

if usuario_id not in historico_transacoes or not historico_transacoes[usuario_id]:

print(f"Alerta: Nenhum histórico de transações para o {usuario_id}.")

return False

transacoes_usuario = historico_transacoes[usuario_id]

media_historica = sum(transacoes_usuario) / len(transacoes_usuario)

if valor_nova_transacao > (media_historica * limite_multiplicador):

print(f"### ALERTA DE FRAUDE POTENCIAL ###")

print(f"Usuário: {usuario_id}")

print(f"Transação Anômala: R$ {valor_nova_transacao:.2f}")

print(f"Média Histórica: R$ {media_historica:.2f}")

print(f"Observação: Valor excede {limite_multiplicador}x a média histórica.")

return True

else:

print(f"Transação Normal: R$ {valor_nova_transacao:.2f} para {usuario_id}")

return False

# Testando o algoritmo

print("\n--- Testando Transações ---")

detectar_fraude_simples('usuario_A', 70.00) # Normal

detectar_fraude_simples('usuario_A', 300.00) # Potencial Fraude

detectar_fraude_simples('usuario_B', 10.00) # Normal

detectar_fraude_simples('usuario_B', 50.00) # Potencial Fraude

detectar_fraude_simples('usuario_C', 205.00) # Normal

detectar_fraude_simples('usuario_C', 1000.00) # Potencial Fraude

detectar_fraude_simples('usuario_D', 100.00) # Novo usuário, sem histórico

Neste exemplo, o collections.defaultdict(list) é a estrutura de dados que armazena de forma eficiente as transações de cada usuário. O algoritmo detectar_fraude_simples calcula a média das transações anteriores e marca como potencial fraude qualquer transação que exceda essa média por um fator predefinido. Portanto, esta é uma aplicação básica de como algoritmos e estruturas de dados podem trabalhar juntos na segurança.

Você também pode se interessar por: https://digitalterritory.com.br/autenticacao-sem-senha-o-fim-definitivo-das-senhas-tradicionais/

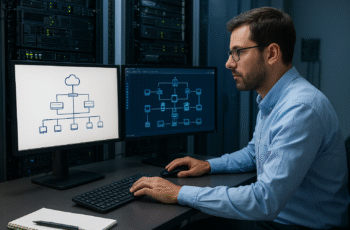

O Fluxograma da Interação: Segurança, Algoritmos e Dados

A interação entre Segurança Cibernética, Algoritmos e Estrutura de Dados pode ser visualizada como um ciclo contínuo de proteção e otimização.

Fluxograma: Ciclo de Segurança Cibernética com Algoritmos e Estruturas de Dados

Snippet de código

graph TD

A[Início: Dados Gerados/Recebidos] --> B{Estrutura de Dados: Armazenar Dados};

B --> C{Algoritmos: Processar e Analisar Dados};

C -- "Detecção de Padrões/Ameaças" --> D{Segurança Cibernética: Identificar Vulnerabilidades/Ataques};

D -- "Resposta a Incidentes" --> E[Ações de Mitigação/Contramedidas];

D -- "Prevenção Proativa" --> F{Algoritmos: Aprimorar Modelos de Segurança};

F -- "Novas Regras/Melhorias" --> C;

E --> G[Monitoramento Contínuo];

G -- "Novos Dados/Feedback" --> A;

C -- "Manipulação Segura" --> B;

Explicação do Fluxograma:

- Início: Dados Gerados/Recebidos: Todo o processo começa com a entrada de dados no sistema.

- Estrutura de Dados: Armazenar Dados: Os dados são armazenados e organizados eficientemente usando estruturas de dados apropriadas (ex: bancos de dados, árvores, tabelas hash).

- Algoritmos: Processar e Analisar Dados: Algoritmos são aplicados para processar, filtrar, criptografar e analisar esses dados. Aqui, algoritmos de detecção de anomalias, criptografia e autenticação entram em ação.

- Segurança Cibernética: Identificar Vulnerabilidades/Ataques: Com base na análise dos algoritmos, os sistemas de segurança cibernética identificam potenciais ameaças, vulnerabilidades ou tentativas de ataque.

- Ações de Mitigação/Contramedidas: Se uma ameaça é detectada, ações são tomadas para mitigar o risco, como bloquear IPs, alertar administradores ou isolar sistemas.

- Algoritmos: Aprimorar Modelos de Segurança: O feedback dos incidentes de segurança é usado para aprimorar os algoritmos de detecção, tornando-os mais inteligentes e resilientes a futuras ameaças.

- Monitoramento Contínuo: O sistema continua a monitorar e coletar novos dados para detectar novas ameaças.

- Fluxo de Retorno: As melhorias nos algoritmos e os novos dados retroalimentam o sistema, criando um ciclo contínuo de proteção e otimização.

- Manipulação Segura: Além disso, os algoritmos garantem que a manipulação e o acesso aos dados dentro das estruturas de dados sejam sempre seguros.

Gráficos e Vetores na Visualização da Segurança

A compreensão visual é fundamental para assimilar conceitos complexos. Portanto, gráficos e vetores desempenham um papel vital na representação da Segurança Cibernética, Algoritmos e Estrutura de Dados, tornando-os mais acessíveis e compreensíveis.

Gráfico 1: Aumento da Complexidade de Ameaças vs. Maturidade da Segurança

Snippet de código

journey

title Aumento da Complexidade de Ameaças vs. Maturidade da Segurança Cibernética

section Evolução

Ataques Simples: 2000

Malware Genérico: 2005

Phishing Alvo: 2010

Ransomware: 2015

Ataques APT: 2020

IA e ML em Ataques: 2025

section Resposta

Antivírus Básicos: 2000

Firewalls Estáticos: 2005

IDPS/SIEM: 2010

Modelagem de Ameaças: 2015

SecOps e Threat Hunting: 2020

AI/ML para Defesa: 2025

Este gráfico de jornada ilustra como a complexidade das ameaças cibernéticas (lado esquerdo) tem crescido em paralelo com a maturidade das defesas de segurança (lado direito). Consequentemente, a necessidade de algoritmos mais sofisticados e estruturas de dados robustas para combater essas ameaças é evidente.

Gráfico 2: Desempenho de Algoritmos de Criptografia (Exemplo Hipotético)

Snippet de código

lineChart

title Desempenho de Algoritmos de Criptografia (Tempo vs. Tamanho do Dado)

x-axis "Tamanho do Dado (KB)"

y-axis "Tempo de Processamento (ms)"

"AES-128" : 10,20,30,40,50

"RSA-2048" : 50,100,150,200,250

"SHA-256" : 5,10,15,20,25

Este gráfico de linha demonstra a diferença no tempo de processamento para diferentes algoritmos de criptografia e hashing em função do tamanho dos dados. Assim, permite visualizar a eficiência e o desempenho de cada algoritmo, crucial na escolha para aplicações de segurança.

Vetor de Representação: A Interconexão

Imagine um vetor que representa a interconexão: três esferas interligadas por linhas, cada uma representando “Segurança Cibernética”, “Algoritmos” e “Estrutura de Dados”. As linhas não são fixas, mas dinâmicas, indicando a fluidez e a constante interação entre elas. No centro, um nó brilhante simboliza a “Proteção e Inovação Digital” que nasce dessa colaboração. Tal visualização enfatiza a natureza sinérgica dos três componentes.

O Futuro Integrado da Segurança Digital

Avançando no tempo, a sinergia entre Segurança Cibernética, Algoritmos e Estrutura de Dados se tornará ainda mais intrínseca. Em vista disso, a ascensão da computação quântica, por exemplo, exigirá o desenvolvimento de novos algoritmos criptográficos (criptografia pós-quântica) e estruturas de dados capazes de resistir a ataques que hoje são inimagináveis. Portanto, a pesquisa e o desenvolvimento contínuos são cruciais.

Ademais, a inteligência artificial (IA) e o aprendizado de máquina (ML) continuarão a transformar a paisagem da segurança. Com efeito, algoritmos de IA serão cada vez mais usados para prever ameaças, automatizar respostas a incidentes e até mesmo gerar ataques mais sofisticados. Por conseguinte, a “corrida armamentista” digital entre atacantes e defensores será impulsionada pela inovação algorítmica.

Nesse contexto, a compreensão aprofundada das estruturas de dados que alimentam esses algoritmos será igualmente vital. Afinal, a capacidade de processar, armazenar e proteger grandes volumes de dados em tempo real é a base para sistemas de segurança inteligentes. Assim, a otimização da forma como os dados são organizados e acessados será um diferencial competitivo e um pilar de resiliência cibernética.

Por conseguinte, a educação e o treinamento em Segurança Cibernética, Algoritmos e Estruturas de Dados nunca foram tão importantes. De fato, a demanda por profissionais com expertise nessas áreas só tende a aumentar, impulsionada pela crescente digitalização de todos os setores da sociedade. Portanto, investir no conhecimento desses fundamentos é investir no futuro digital seguro.

Resumo do Conteúdo

Em síntese, o post abordou a fundamental interconexão entre Segurança Cibernética, Algoritmos e Estrutura de Dados como pilares da era digital. Primeiramente, destacamos a urgência da Segurança Cibernética frente às crescentes ameaças, enfatizando suas diversas camadas de proteção. Em seguida, exploramos o papel central dos Algoritmos na detecção de anomalias, criptografia e autenticação, com um olhar especial para a contribuição do Machine Learning. Posteriormente, detalhamos como as Estruturas de Dados fornecem a base organizada para a eficiência algorítmica, impactando diretamente a segurança. Apresentamos um EXEMPLO PRÁTICO de detecção de fraude usando Python, um fluxograma do ciclo de interação e gráficos ilustrativos para melhor compreensão. Finalmente, discutimos o futuro integrado da segurança digital, com a evolução dos algoritmos e a importância da educação contínua. Por fim, a sinergia desses campos é crucial para construir e manter um ambiente digital seguro e inovador.

NOTA TÉCNICA EM NEGRITO:

Segurança Cibernética, Algoritmos, Estrutura de Dados, Criptografia, Hashing, Machine Learning, Detecção de Anomalias, Otimização de Dados, Vulnerabilidades, Proteção de Dados, Cibersegurança, Resiliência Digital, IA, Pós-Quântica.