Além disso, falar sobre Governança, Compliance, Legislação e Proteção de Dados em Redes tornou-se absolutamente essencial para qualquer organização que dependa de infraestrutura digital para operar, crescer e inovar. Portanto, este conteúdo foi desenvolvido para oferecer uma visão profunda, prática e estratégica, conectando conceitos técnicos, jurídicos e operacionais de forma clara, aplicável e alinhada às exigências atuais do mercado digital.

Além disso, à medida que redes corporativas se tornam mais distribuídas, híbridas e baseadas em nuvem, cresce proporcionalmente a necessidade de controles sólidos, políticas bem definidas e conformidade legal contínua. Assim, governar redes deixou de ser apenas uma função técnica e passou a ser um pilar estratégico da sustentabilidade organizacional.

Além disso, este post foi estruturado para alta escaneabilidade, com exemplos práticos, tabelas, código, fluxograma, gráficos conceituais e alertas técnicos, garantindo compreensão rápida e aplicação segura. Logo, todo o conteúdo está alinhado às boas práticas de SEO, buscas por voz e Google Discover. 🚀

Governança de Redes como Pilar Estratégico

Além disso, a governança de redes representa o conjunto de políticas, processos, papéis e responsabilidades que garantem que a infraestrutura de rede suporte os objetivos do negócio de forma segura, eficiente e sustentável. Portanto, ela não se limita a regras técnicas, mas envolve tomada de decisão estratégica, priorização de investimentos e gestão de riscos.

Além disso, uma boa governança de redes estabelece claramente quem pode acessar, modificar, auditar e monitorar os recursos de rede. Assim, evita-se improvisação, falhas humanas e decisões descentralizadas que aumentam vulnerabilidades. Como resultado, a organização ganha previsibilidade operacional e maturidade digital.

Além disso, a governança eficaz integra áreas como TI, jurídico, compliance e segurança da informação. Logo, cria-se um ecossistema colaborativo onde decisões técnicas respeitam requisitos legais e regulatórios desde a concepção. 🔐

Compliance Aplicado a Redes Digitais

Além disso, compliance em redes refere-se à aderência contínua a normas internas, leis externas e padrões regulatórios que impactam o funcionamento da infraestrutura de comunicação de dados. Portanto, não se trata apenas de cumprir regras, mas de demonstrar conformidade de forma auditável.

Além disso, frameworks como ISO/IEC 27001, ISO/IEC 27701, COBIT e ITIL são amplamente utilizados para estruturar controles de compliance em ambientes de rede. Assim, eles oferecem diretrizes claras para gestão de riscos, incidentes e continuidade de serviços.

Além disso, o compliance em redes exige monitoramento constante, registros de logs, controle de acessos e resposta rápida a incidentes. Como resultado, a empresa reduz penalidades legais, danos reputacionais e interrupções críticas. ✅

Legislação de Proteção de Dados no Contexto de Redes

Além disso, a legislação de proteção de dados impacta diretamente como redes são projetadas, operadas e monitoradas. Portanto, leis como a LGPD (Brasil), GDPR (Europa) e outras normas globais impõem obrigações claras sobre coleta, transmissão, armazenamento e tratamento de dados pessoais.

Além disso, redes precisam garantir princípios legais como minimização de dados, finalidade específica, segurança e transparência. Assim, configurações de firewall, VPNs, segmentação de rede e criptografia deixam de ser opcionais e passam a ser requisitos legais.

Além disso, falhas na proteção de dados em redes podem resultar em multas elevadas e sanções administrativas. Logo, alinhar arquitetura de rede à legislação vigente é uma questão de sobrevivência corporativa. ⚖️

Você também pode se interessar por: https://digitalterritory.com.br/computacao-em-borda-cidades-inteligentes-e-redes-convergentes/

Proteção de Dados em Redes Corporativas

Além disso, proteger dados em redes significa aplicar controles técnicos e administrativos para evitar acesso não autorizado, vazamentos e alterações indevidas. Portanto, a proteção deve abranger tanto dados em trânsito quanto dados em repouso.

Além disso, tecnologias como criptografia ponta a ponta, autenticação multifator, IDS/IPS e segmentação por VLANs são fundamentais nesse contexto. Assim, cria-se uma arquitetura de defesa em camadas, reduzindo a superfície de ataque.

Além disso, políticas claras de uso aceitável e conscientização dos usuários complementam a proteção técnica. Como resultado, segurança deixa de ser apenas tecnologia e passa a ser cultura organizacional. 🛡️

Tabela Comparativa: Governança, Compliance e Proteção de Dados

Além disso, a tabela abaixo facilita a visualização das diferenças e complementaridades entre os pilares abordados:

| Pilar | Foco Principal | Objetivo | Exemplos Práticos |

|---|---|---|---|

| Governança de Redes | Estratégia e decisão | Alinhar TI ao negócio | Políticas de acesso, comitês de TI |

| Compliance em Redes | Conformidade | Evitar sanções | Auditorias, logs, controles |

| Legislação de Dados | Obrigação legal | Proteger direitos | LGPD, GDPR, consentimento |

| Proteção de Dados | Segurança técnica | Evitar vazamentos | Criptografia, firewalls |

EXEMPLO PRÁTICO: Controle de Acesso e Auditoria em Redes

Além disso, imagine uma empresa que precisa controlar o acesso de usuários a segmentos específicos da rede, garantindo rastreabilidade e conformidade com a LGPD. Portanto, a solução envolve autenticação, registro de logs e revisão periódica.

Além disso, um servidor de autenticação centralizado pode validar identidades, enquanto switches e firewalls aplicam políticas de acesso. Assim, cada tentativa de conexão é registrada e auditável.

⚠️ ALERTA IMPORTANTE: realize este exemplo exclusivamente em ambiente controlado, como laboratório ou ambiente de testes. Portanto, qualquer implementação prática é de inteira responsabilidade do leitor, devendo respeitar políticas internas e legislação vigente.

Exemplo de Código para Auditoria de Acessos (Python)

Além disso, o código abaixo ilustra um exemplo simples de registro de acessos a um serviço de rede, reforçando governança e compliance:

fromdatetimeimportdatetime

defregistrar_acesso(usuario, ip, status):

log = f”{datetime.now()} | Usuário: {usuario} | IP: {ip} | Status: {status}\n”

withopen(“auditoria_rede.log”, “a”) asarquivo:

arquivo.write(log)

# Exemplo de uso

registrar_acesso(“admin”, “192.168.1.10”, “ACESSO_PERMITIDO”)

registrar_acesso(“visitante”, “192.168.1.50”, “ACESSO_NEGADO”)

Além disso, esse tipo de registro apoia auditorias, investigações de incidentes e comprovação de conformidade legal.

Você também pode se interessar por: https://digitalterritory.com.br/inteligencia-artificial-e-machine-learning-para-operacao-de-redes-analise-de-logs-predicao-de-falhas/

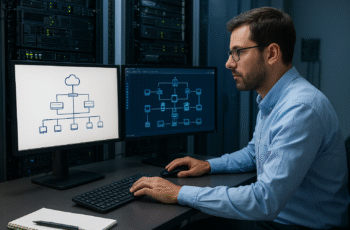

Fluxograma do Funcionamento da Governança e Proteção de Dados em Redes

Além disso, o fluxo abaixo demonstra, passo a passo, como governança, compliance e proteção de dados se integram:

[Usuário solicita acesso]

|

v

[Autenticação e Identidade]

|

v

[Política de Governança aplicada]

|

v

[Verificação de Compliance Legal]

|

v

[Liberação ou Bloqueio de Acesso]

|

v

[Registro de Logs e Auditoria]

|

v

[Monitoramento Contínuo]

Além disso, esse fluxo garante controle, rastreabilidade e aderência legal de ponta a ponta.

Gráficos e Vetores Conceituais para Compreensão

Além disso, para facilitar o entendimento visual, recomenda-se:

- 📊 Gráfico de Camadas: mostrando Governança no topo, Compliance no meio e Proteção de Dados na base.

- 📈 Gráfico de Risco x Conformidade: demonstrando redução de riscos conforme aumento de controles.

- 🧭 Vetor de Fluxo: ilustrando o caminho dos dados desde a coleta até o descarte seguro.

Além disso, esses elementos visuais reforçam a lógica sistêmica do tema e aceleram a assimilação do conteúdo.

Benefícios Diretos para Negócios Digitais

Além disso, investir em Governança, Compliance, Legislação e Proteção de Dados em Redes gera benefícios claros:

- ✅ Redução de riscos jurídicos

- 🚀 Maior confiabilidade da infraestrutura

- 🔒 Proteção da reputação da marca

- 📉 Menos incidentes de segurança

- 📊 Melhor tomada de decisão estratégica

Além disso, empresas maduras digitalmente tratam esses pilares como vantagem competitiva, e não como custo.

Resumo Geral do Conteúdo

Além disso, ao longo deste post, foi demonstrado como governança de redes estabelece diretrizes estratégicas, compliance garante conformidade contínua, a legislação define obrigações legais e a proteção de dados assegura a integridade e a privacidade das informações. Portanto, esses elementos são interdependentes e devem funcionar de forma integrada.

Além disso, exemplos práticos, código, tabelas e fluxos mostraram como aplicar esses conceitos na realidade corporativa. Como resultado, o leitor está mais preparado para estruturar redes seguras, legais e alinhadas ao negócio.

NOTA TÉCNICA: Governança de Redes, Compliance Digital, LGPD, Proteção de Dados, Segurança da Informação, Auditoria, Logs, Criptografia, Gestão de Riscos, Conformidade Legal, Infraestrutura de Redes.

Pingback: Empreendedorismo Tecnológico e Start-ups de Infraestrutura - DIGITAL TERRITORY

Pingback: Redes Quânticas de infraestruturas computacionais: A Nova Fronteira Digital - DIGITAL TERRITORY