A era digital, inegavelmente, transformou nossos lares em verdadeiros ecossistemas inteligentes, onde a conveniência e a conectividade se entrelaçam em cada canto. Contudo, enquanto desfrutamos das facilidades de uma Smart Home, surge uma preocupação crucial: a segurança cibernética. Afinal, a mesma conectividade que nos permite controlar luzes com a voz ou monitorar a casa remotamente também pode ser uma porta de entrada para vulnerabilidades. Portanto, auditar a segurança da sua Smart Home não é apenas uma boa prática, mas sim uma necessidade imperativa em um mundo cada vez mais digitalizado.

A Urgência da Cibersegurança em Ambientes Residenciais Conectados

A princípio, o conceito de ter um lar totalmente interligado, com assistentes virtuais, termostatos inteligentes, câmeras de segurança e fechaduras digitais, soa como um sonho futurista. Entretanto, a vasta quantidade de dispositivos IoT (Internet das Coisas) presentes em nossas residências introduz um cenário complexo de riscos. Consequentemente, cada novo gadget conectado à sua rede Wi-Fi representa um potencial ponto de falha que, se explorado por invasores, pode comprometer sua privacidade e até mesmo sua segurança física. Além disso, muitos fabricantes priorizam a funcionalidade e o custo em detrimento da segurança robusta, deixando lacunas que os usuários precisam estar cientes e, porventura, mitigar.

Por conseguinte, a falta de atenção à cibersegurança em uma Smart Home pode ter consequências devastadoras. De fato, a invasão de câmeras de segurança pode expor a intimidade de uma família, e o controle remoto de fechaduras pode facilitar arrombamentos. Similarmente, o acesso indevido a dados de consumo de energia pode revelar padrões de ocupação da residência, tornando-a um alvo fácil. Em suma, entender a importância de auditar a segurança desses sistemas é o primeiro passo para construir um ambiente verdadeiramente seguro e tranquilo.

Desvendando os Riscos Ocultos da Sua Casa Inteligente

Embora a promessa da Smart Home seja de simplicidade e eficiência, é fundamental reconhecer que cada dispositivo inteligente, por mais inofensivo que pareça, carrega consigo um conjunto de riscos inerentes. Assim sendo, a superfície de ataque em uma casa conectada é consideravelmente maior do que em uma residência tradicional. Por exemplo, um simples alto-falante inteligente pode coletar dados de voz e, se não estiver devidamente protegido, pode se tornar um vetor para espionagem. Da mesma forma, lâmpadas inteligentes podem ser exploradas para criar redes de bots ou para realizar ataques de negação de serviço (DDoS).

Portanto, uma auditoria de segurança eficaz deve ir além da simples verificação de senhas. Ela exige uma análise profunda de cada componente, desde o roteador Wi-Fi até o sensor de movimento mais discreto. Como resultado, é preciso investigar as configurações de privacidade de cada dispositivo, as permissões de aplicativos e a forma como os dados são transmitidos e armazenados. Ademais, a complexidade da rede Smart Home significa que uma vulnerabilidade em um único dispositivo pode, por extensão, comprometer toda a rede.

O Papel Crucial do Roteador: A Fortificação da Sua Fronteira Digital

Afinal, o roteador é o coração da sua Smart Home, o ponto de entrada e saída para todos os dados que fluem em sua rede. Por conseguinte, a segurança do seu roteador é a primeira e mais vital linha de defesa contra ameaças externas. Inegavelmente, um roteador mal configurado ou desatualizado é um convite aberto para cibercriminosos. Portanto, é imprescindível dedicar atenção especial à sua fortificação.

Primordialmente, mude as credenciais padrão do administrador. A maioria dos roteadores vem com senhas genéricas, facilmente encontráveis online, o que os torna alvos fáceis. Além disso, certifique-se de que o firmware do seu roteador esteja sempre atualizado. Os fabricantes frequentemente lançam atualizações que corrigem vulnerabilidades de segurança descobertas. Ademais, considere a possibilidade de ativar um firewall no roteador, se disponível, para filtrar tráfego indesejado.

Ferramentas Essenciais para uma Auditoria de Segurança Robusta

Com efeito, para realizar uma auditoria de segurança completa e eficaz em sua Smart Home, você precisará de um arsenal de ferramentas adequadas. Assim, estas ferramentas podem variar desde softwares de análise de rede até scanners de vulnerabilidade e plataformas de testes de penetração. Porventura, o uso combinado dessas soluções lhe proporcionará uma visão abrangente do panorama de segurança da sua residência.

Aqui está uma tabela detalhando algumas das ferramentas mais importantes:

| Categoria da Ferramenta | Exemplo de Ferramenta | Descrição e Aplicação na Smart Home |

| Análise de Rede | Wireshark | Captura e analisa pacotes de rede, revelando tráfego não criptografado e comunicações suspeitas entre dispositivos Smart Home. |

| Scanners de Vulnerabilidade | Nmap | Mapeia a rede, identifica portas abertas, sistemas operacionais e serviços em execução nos dispositivos IoT, revelando potenciais pontos fracos. |

| OpenVAS | Realiza varreduras de vulnerabilidade mais aprofundadas, identificando falhas de segurança conhecidas em sistemas e aplicativos. | |

| Teste de Penetração (Pentesting) | Metasploit | Plataforma para desenvolver, testar e executar exploits contra dispositivos vulneráveis, simulando ataques reais para identificar lacunas de segurança. |

| Análise de Firmware | Binwalk | Extrai arquivos de firmware de dispositivos IoT para análise offline, buscando credenciais embutidas, backdoors ou vulnerabilidades. |

| Ferramentas de sniffing e spoofing | Bettercap | Permite a intercepção e manipulação do tráfego de rede, útil para identificar dispositivos que transmitem informações sensíveis sem criptografia. |

| Gerenciadores de Senhas | LastPass, Bitwarden | Armazenam senhas complexas e únicas para cada dispositivo, reduzindo o risco de ataques de força bruta ou reuso de senhas. |

| VPNs (Redes Privadas Virtuais) | NordVPN, ExpressVPN | Criptografam o tráfego de internet, protegendo a privacidade dos dados ao acessar a Smart Home remotamente ou ao usar dispositivos IoT. |

| Monitoramento de Rede | Fing | Identifica todos os dispositivos conectados à sua rede, ajudando a detectar dispositivos desconhecidos ou não autorizados. |

| Verificadores de Reputação de IP | VirusTotal, MXToolbox | Verificam se o IP público da sua rede está em listas negras de spam ou malware, o que pode indicar um comprometimento. |

Você também pode se interessar por: https://digitalterritory.com.br/protecao-de-dados-para-criadores-de-conteudo-evite-o-sequestro-do-seu-instagram/

DESTAQUE: EXEMPLO PRÁTICO: Auditoria de Portas e Serviços com Nmap

Para ilustrar a aplicação prática dessas ferramentas, vamos considerar um cenário em que você deseja verificar as portas abertas e os serviços em execução nos dispositivos da sua Smart Home. Por conseguinte, o Nmap (Network Mapper) é uma ferramenta poderosa para essa finalidade.

ALERTA: Se você deseja replicar este exemplo prático, faça-o em um ambiente seguro, previamente destinado a isso e sob sua inteira responsabilidade. A exploração de redes sem autorização é ilegal e antiética. Este exemplo é puramente educacional.

Assumindo que você tenha um dispositivo Smart Home com o endereço IP 192.168.1.100 em sua rede local, você pode executar o seguinte comando no terminal do seu sistema operacional (Linux, macOS, ou Windows com WSL/Cygwin):

Bash

nmap -sV -p- 192.168.1.100

nmap: Inicia a ferramenta Nmap.-sV: Tenta determinar a versão do serviço em execução em cada porta aberta.-p-: Verifica todas as 65535 portas TCP. Para uma varredura mais rápida, você pode especificar um intervalo de portas, por exemplo,-p 1-1000.192.168.1.100: É o endereço IP do seu dispositivo Smart Home.

Como resultado, o Nmap retornará uma lista de portas abertas e os serviços (e suas versões) que estão sendo executados nessas portas. Por exemplo, você pode encontrar que uma câmera IP está com a porta 80 (HTTP) e 443 (HTTPS) abertas, e que um serviço web está em execução. Se o Nmap identificar uma versão antiga de um serviço, isso pode indicar uma vulnerabilidade conhecida que precisa ser corrigida. Assim, essa informação é crucial para identificar potenciais vetores de ataque.

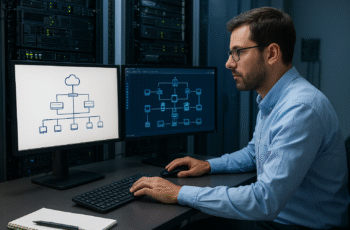

Fluxograma de Auditoria de Segurança da Smart Home

A seguir, um fluxograma que ilustra o passo a passo recomendado para realizar uma auditoria de segurança na sua Smart Home. Deste modo, ele serve como um guia visual para garantir que nenhuma etapa importante seja esquecida.

Snippet de código

graph TD

A[Início: Preparação da Auditoria] --> B{Identificar todos os dispositivos IoT?};

B -- Sim --> C[Mapear Endereços IP e Dispositivos];

B -- Não --> D[Ferramenta: Fing/Nmap para descoberta de dispositivos];

D --> C;

C --> E{Verificar Roteador: Firmware, Senha, Firewall?};

E -- Sim --> F[Ferramenta: Acesso ao painel do roteador];

E -- Não --> G[Atualizar Firmware, Alterar Senha, Ativar Firewall];

G --> F;

F --> H{Dispositivos IoT: Senhas Padrão Alteradas?};

H -- Sim --> I[Ferramenta: Revisão manual de cada dispositivo];

H -- Não --> J[Alterar Senhas Padrão para Senhas Fortes e Únicas];

J --> I;

I --> K{Dispositivos IoT: Firmware Atualizado?};

K -- Sim --> L[Ferramenta: Verificação manual nos apps/portais dos fabricantes];

K -- Não --> M[Atualizar Firmware de Todos os Dispositivos];

M --> L;

L --> N{Configurações de Privacidade Revisadas?};

N -- Sim --> O[Ferramenta: Revisão de permissões de apps e coleta de dados];

N -- Não --> P[Ajustar Configurações de Privacidade de Cada Dispositivo];

P --> O;

O --> Q{Realizar Varredura de Vulnerabilidades na Rede?};

Q -- Sim --> R[Ferramenta: Nmap/OpenVAS para escanear portas e serviços];

Q -- Não --> S[Executar Varreduras de Vulnerabilidade];

S --> R;

R --> T{Analisar Tráfego de Rede para Atividades Suspeitas?};

T -- Sim --> U[Ferramenta: Wireshark/Bettercap];

T -- Não --> V[Capturar e Analisar Pacotes de Rede];

V --> U;

U --> W{Testar Segurança com Pentesting (Opcional/Avançado)?};

W -- Sim --> X[Ferramenta: Metasploit para simular ataques];

W -- Não --> Y[Considerar Teste de Penetração em ambiente controlado];

Y --> Z[Gerar Relatório de Vulnerabilidades Encontradas];

Z --> AA[Implementar Medidas de Correção e Fortificação];

AA --> BB[Monitoramento Contínuo e Auditorias Periódicas];

BB --> CC[Fim: Smart Home Mais Segura];

Este fluxograma, por conseguinte, oferece um panorama claro e sequencial para a execução de uma auditoria de segurança na Smart Home.

Você também pode se interessar por: https://digitalterritory.com.br/dominio-total-administracao-de-sistemas-linux-hardening-para-profissionais-de-elite/

Código de Exemplo: Verificador Simples de Portas Abertas (Python)

Para complementar a discussão sobre as ferramentas, apresentamos um pequeno script em Python. Com efeito, este script simula uma verificação básica de portas abertas em um host específico, similar ao que o Nmap faz de forma mais abrangente. Por conseguinte, ele pode ser usado como um ponto de partida para entender como a programação pode auxiliar na auditoria de segurança.

Python

import socket

def verificar_portas(ip_alvo, portas):

"""

Verifica se as portas especificadas estão abertas em um IP alvo.

"""

print(f"Iniciando verificação de portas para o IP: {ip_alvo}")

for porta in portas:

sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

sock.settimeout(1) # Define um tempo limite de 1 segundo

resultado = sock.connect_ex((ip_alvo, porta))

if resultado == 0:

print(f"Porta {porta}: Aberta")

else:

print(f"Porta {porta}: Fechada")

sock.close()

print("Verificação de portas concluída.")

if __name__ == "__main__":

# ALERTA: Use este script apenas em sua própria rede e com dispositivos autorizados.

# A verificação de portas em redes alheias é ilegal.

ip_do_dispositivo_smart = "192.168.1.100" # Substitua pelo IP real do seu dispositivo Smart Home

portas_comuns = [21, 22, 23, 80, 443, 8080, 8443] # FTP, SSH, Telnet, HTTP, HTTPS, Web Proxies

verificar_portas(ip_do_dispositivo_smart, portas_comuns)

Este script, porventura, é uma simplificação didática, mas demonstra o princípio básico da verificação de portas. Portanto, ao executá-lo, você pode obter insights iniciais sobre a acessibilidade de determinados serviços em seus dispositivos Smart Home. No entanto, para uma análise profissional, ferramentas como Nmap são indispensavelmente mais completas e robustas.

Gráficos e Vetores para Compreensão Visual

A fim de facilitar a compreensão do conteúdo e enfatizar a importância da segurança, visualizações gráficas são ferramentas poderosas. Assim, podemos imaginar a seguinte representação visual para ilustrar os conceitos abordados:

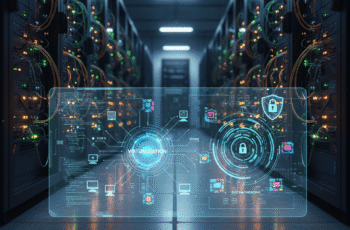

Vetor 1: Representação de um escudo digital protegendo uma casa inteligente.

- A imagem central seria uma casa moderna, com ícones de dispositivos inteligentes (lâmpadas, câmera, termostato) conectados por linhas finas.

- Um escudo estilizado, feito de pixels e elementos digitais, envolveria a casa, simbolizando a proteção cibernética.

- Raios e cadeados digitais poderiam emergir do escudo, reforçando a ideia de segurança ativa.

- Cores vibrantes, como azuis e verdes, transmitiriam confiança e tecnologia.

Gráfico 1: “Superfície de Ataque da Smart Home”

- Um gráfico de pizza ou barras que demonstra os principais pontos de entrada para ataques em uma Smart Home.

- Segmentos: Roteador (30%), Dispositivos IoT com firmware desatualizado (25%), Senhas fracas (20%), Aplicativos inseguros (15%), Redes Wi-Fi abertas (10%).

- Este gráfico ilustraria visualmente onde os riscos são mais proeminentes, guiando o usuário para as áreas que necessitam de maior atenção durante a auditoria.

Vetor 2: Iconografia de ferramentas de auditoria.

- Uma coleção de ícones minimalistas, cada um representando uma ferramenta mencionada:

- Wireshark: Ícone de uma lupa sobre pacotes de rede.

- Nmap: Um radar digital ou um scanner.

- Metasploit: Um alvo com uma flecha, simbolizando testes de penetração.

- Binwalk: Engrenagens ou um chip de computador com um olho, representando análise de firmware.

- Cadeado com uma chave: Gerenciador de senhas.

- Caminho criptografado: VPN.

- Este vetor serviria como um glossário visual, ajudando o leitor a associar rapidamente o nome da ferramenta à sua função.

Gráfico 2: “Ciclo de Vida da Segurança da Smart Home”

- Um gráfico em formato de ciclo, representando o processo contínuo de auditoria e melhoria.

- Fases: Avaliação (descobrir vulnerabilidades) -> Correção (aplicar patches/mudar configurações) -> Monitoramento (acompanhar a rede) -> Reavaliação (auditorias periódicas).

- Setas indicariam a progressão, enfatizando que a segurança não é um evento único, mas um processo contínuo.

Esses elementos visuais, em conjunto, elevariam a compreensão do leitor, tornando o conteúdo mais digerível e impactante. Porventura, a combinação de texto e imagem é fundamental para um ótimo SEO e engajamento.

Resumo Abrangente da Auditoria de Segurança para Smart Homes

Em retrospectiva, a jornada para garantir a segurança da sua Smart Home é contínua e multifacetada. Primordialmente, é imperativo reconhecer que a conveniência da conectividade traz consigo a responsabilidade da proteção cibernética. Ao longo deste guia, enfatizamos a importância de uma auditoria de segurança rigorosa, que abrange desde a fortificação do seu roteador – a primeira linha de defesa – até a análise aprofundada de cada dispositivo IoT. Consequentemente, a identificação e mitigação de vulnerabilidades são cruciais para safeguarding a privacidade e a segurança física de sua residência.

Adicionalmente, exploramos um arsenal de ferramentas essenciais, como o Nmap para mapeamento de rede e varredura de portas, o Wireshark para análise de tráfego, e o Metasploit para testes de penetração em ambientes controlados. De fato, a compreensão de como utilizar essas ferramentas capacita o usuário a proativamente identificar e corrigir falhas de segurança. Por conseguinte, apresentamos um exemplo prático de como o Nmap pode revelar portas abertas, um script Python didático para verificação de portas, e um fluxograma detalhado que serve como um roteiro para uma auditoria completa. Além disso, destacamos a relevância de elementos visuais, como gráficos e vetores, para solidificar a compreensão dos conceitos complexos. Em suma, a segurança da sua Smart Home não é um luxo, mas uma necessidade inadiável, exigindo vigilância constante e a aplicação estratégica das ferramentas e práticas corretas. Portanto, adote uma postura proativa e transforme sua casa inteligente em um santuário digital impenetrável.

NOTA TÉCNICA: As principais palavras-chave a serem lembradas sobre o conteúdo são: Smart Home, Segurança Cibernética, Auditoria, IoT, Roteador, Nmap, Wireshark, Metasploit, Firmware, Vulnerabilidades, Privacidade, Teste de Penetração, Criptografia, Senhas Fortes, Monitoramento de Rede, Fluxograma, Python.