Introdução à Segurança da Informação

A segurança da informação é um tema de crescente relevância no contexto da engenharia de software e nas redes de computadores. Com a evolução constante da tecnologia, as organizações enfrentam desafios significativos relacionados à proteção de dados sensíveis. A interconexão e a digitalização de informações tornaram as redes vulneráveis a diversas ameaças, gerando a necessidade de práticas robustas de segurança. Neste cenário, a engenharia de software deve integrar medidas de segurança desde as etapas iniciais do desenvolvimento, garantindo que os sistemas sejam não apenas funcionais, mas também seguros.

A importância da segurança da informação pode ser observada em múltiplos aspectos. Primeiramente, ela é fundamental para a proteção da privacidade dos usuários. Com o aumento de vazamentos de dados e violações de segurança, gerenciar adequadamente a informação se tornou uma exigência ética e legal. Adicionalmente, a segurança da informação influencia diretamente a confiança que os consumidores depositam nas organizações. Sistemas que garantem a segurança dos dados contribuem para uma reputação sólida e para a lealdade do cliente.

Outro ponto a ser considerado é o impacto financeiro das falhas de segurança. Uma violação de dados pode resultar em prejuízos significativos, tanto em termos de custos diretos associados à mitigação do incidente quanto indiretamente pela perda de clientes e danos à imagem da marca. Assim, a implementação de práticas de segurança eficientes na engenharia de software não é apenas uma necessidade técnica, mas uma estratégia vital para a sustentabilidade dos negócios na era digital.

Portanto, compreender os princípios fundamentais da segurança da informação é essencial para todos os profissionais envolvidos no desenvolvimento de software e na gestão de redes de computadores. Este conhecimento permitirá a construção de soluções mais resistentes e eficazes, protegendo tanto os dados da organização quanto a privacidade dos usuários.

Principais Ameaças à Segurança da Informação

A segurança da informação em redes de computadores enfrenta uma variedade de ameaças que podem comprometer a integridade, a confidencialidade e a disponibilidade dos dados. Um dos riscos mais prevalentes é o malware, que inclui vírus, worms e trojans. Esses programas maliciosos podem se infiltrar em sistemas através de downloads de arquivos suspeitos ou emails infectados, causando danos significativos. Depois de instalado, o malware pode roubar informações sensíveis, corromper arquivos e até mesmo controlar dispositivos remotamente, colocando em risco tanto indivíduos quanto organizações.

Outra ameaça significativa é o phishing, uma técnica de engenharia social que busca enganar os usuários para que revelem informações pessoais, como senhas e dados bancários. Os ataques de phishing geralmente ocorrem por meio de emails que aparentam ser de fontes confiáveis, levando a vítima a sites fraudulentos. Esses ataques são bastante eficazes, muitas vezes resultando em prejuízos financeiros e comprometimento de dados de alta relevância.

Além disso, os ataques DDoS (Distributed Denial of Service) representam uma das maiores ameaças à disponibilidade da segurança da informação. Nesses ataques, um grande número de dispositivos comprometidos é orquestrado para inundar um servidor ou rede com tráfego excessivo, resultando em uma interrupção do serviço. Isso pode causar danos financeiros substanciais, além de impactar a reputação de uma organização. Com a crescente conectividade e dependência das redes, torna-se imperativo que as instituições adotem medidas robustas para mitigar essas ameaças à segurança da informação.

Princípios Básicos da Segurança da Informação

A segurança da informação é um conceito essencial em Engenharia de Software e redes de computadores, sendo alicerçada em três princípios fundamentais: confidencialidade, integridade e disponibilidade, conhecidos como a tríade CIA. Esses princípios orientam as estratégias de proteção dos dados e das infraestruturas informáticas, assegurando que informações sensíveis sejam tratadas de maneira adequada.

A confidencialidade diz respeito à necessidade de proteger as informações de acessos não autorizados. Um exemplo cotidiano seria o uso de senhas para acessar contas bancárias online. Sem a confidencialidade, informações financeiras poderiam ser acessadas por indivíduos mal-intencionados, resultando em roubo ou fraude. Portanto, a implementação de medidas como criptografia e autenticação robusta é crucial para garantir que apenas usuários autorizados possam visualizar ou manipular dados sensíveis.

Já a integridade refere-se à precisão e consistência das informações ao longo de seu ciclo de vida. Um exemplo prático pode ser observado em sistemas de controle de versão de software. Se um arquivo for modificado por um usuário, a integridade assegura que essa alteração seja registrada de maneira a evitar manipulações indevidas. Sem a integridade, as informações podem ser alteradas de forma maliciosa ou acidental, comprometendo a confiabilidade dos dados utilizados nas operações do dia a dia.

Finalmente, a disponibilidade é o princípio que garante que as informações e sistemas estejam acessíveis quando necessário. Isso é especialmente importante em ambientes empresariais, onde a ineficiência ou inatividade de um sistema pode resultar em perdas financeiras significativas. Medidas como redundância de servidores e proteção contra ataques de negação de serviço (DoS) são implementadas para garantir que os serviços permaneçam disponíveis mesmo em situações adversas.

Esses três princípios fundamentais da segurança da informação não apenas sustentam as práticas de gestão de dados, mas também formam a base para a construção de redes de computadores seguras e confiáveis.

Boas Práticas para Proteger Redes de Computadores

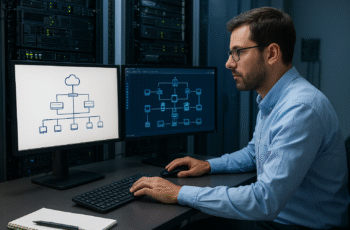

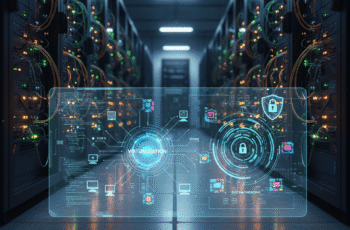

A proteção de redes de computadores é uma prioridade essencial para os profissionais de TI e engenheiros de software, a fim de mitigar riscos de segurança da informação. Uma abordagem eficaz começa com a configuração de firewall, que atua como uma barreira entre a rede interna e potenciais ameaças externas. É imprescindível configurar regras que permitam apenas o tráfego necessário, bloqueando acessos não autorizados e monitorando atividades suspeitas. Os firewalls modernos também oferecem funcionalidades de detecção e prevenção de intrusões, proporcionando uma camada adicional de segurança.

Outra prática recomendada é o uso de VPNs (Virtual Private Networks), que permitem a criação de conexões seguras e criptografadas entre redes, especialmente para colaboradores que trabalham remotamente. Isso não apenas protege a transmissão de dados sensíveis contra interceptações, mas também assegura que a comunicação entre dispositivos seja mantida em um ambiente seguro. Implementar e fornecer orientações claras sobre a utilização de VPNs é fundamental para garantir a proteção das informações durante o acesso remoto.

Além disso, a atualização regular de software é uma medida crítica para a segurança da rede. Muitas vulnerabilidades de segurança são descobertas em softwares desatualizados, tornando-os alvos fáceis para cibercriminosos. Engenheiros de software e profissionais de TI devem estabelecer um cronograma de atualizações e garantir que todos os sistemas e aplicativos em uso sejam mantidos na versão mais recente. Isso inclui a aplicação de patches de segurança assim que se tornam disponíveis, minimizando assim os riscos associados a falhas de segurança conhecidas. Adotar essas boas práticas pode criar um ambiente mais seguro, protegendo dados e sistemas contra potenciais ameaças cibernéticas.

A Importância da Criptografia na Segurança da Informação

A criptografia é uma ferramenta fundamental na segurança da informação, atuando como um bastião contra acessos não autorizados e garantindo a confidencialidade dos dados. Em um mundo cada vez mais digital, onde as informações são frequentemente transmitidas e armazenadas em redes de computadores, a criptografia se destaca como uma das principais defesas para proteger dados tanto em trânsito quanto em repouso. Este processo utiliza algoritmos complexos para transformar informações legíveis em um formato codificado, que só pode ser lido por aqueles que possuem a chave de acesso apropriada.

Existem dois tipos principais de criptografia: a simétrica e a assimétrica. A criptografia simétrica utiliza a mesma chave tanto para criptografar quanto para descriptografar os dados. Este método é eficiente e rápido, o que o torna ideal para grandes volumes de dados. No entanto, ele apresenta desafios relacionados à distribuição segura das chaves, uma vez que a mesma chave deve ser compartilhada entre os usuários autorizados. Por outro lado, a criptografia assimétrica, também conhecida como criptografia de chave pública, utiliza um par de chaves: uma pública, que pode ser compartilhada livremente, e uma privada, que deve ser mantida em segredo. Isso permite que as informações sejam enviadas de forma segura entre partes sem a necessidade de troca de chaves secretas, mantendo a integridade e a confidencialidade dos dados.

Ambos os métodos desempenham papéis cruciais na segurança das comunicações modernas, sendo utilizados em diversas aplicações, desde transações financeiras até o armazenamento seguro de documentos sensíveis. A escolha entre criptografia simétrica e assimétrica depende do contexto e da necessidade específica, mas sua implementação adequada é essencial para garantir que a informação permaneça protegida contra ameaças externas. Portanto, a compreensão e a aplicação eficaz da criptografia são vitais no cenário atual de segurança da informação.

Auditoria de Segurança e Teste de Penetração

A auditoria de segurança e o teste de penetração são processos cruciais para a proteção de redes de computadores e sistemas de informação. Ambos visam identificar vulnerabilidades que possam ser exploradas por agentes maliciosos, garantindo, assim, a integridade e a confidencialidade dos dados. A auditoria de segurança envolve uma revisão abrangente das políticas, controles e procedimentos de segurança de uma organização. Por outro lado, o teste de penetração simula um ataque real para identificar fraquezas no sistema.

O processo de auditoria de segurança geralmente segue um conjunto de etapas well-defined. Primeiro, há a coleta de informações sobre a infraestrutura e as políticas de segurança existentes. Isso é seguido pela análise de riscos, onde são avaliadas as ameaças potenciais e seu impacto. O próximo passo envolve a verificação da conformidade com normas e regulamentos relevantes, além da avaliação das defesas atuais, como firewalls, sistemas de detecção de intrusos e controles de acesso. Após a conclusão da auditoria, um relatório detalhado é produzido, apontando as vulnerabilidades encontradas e propondo recomendações para melhorias.

Já o teste de penetração, por sua vez, pode ser realizado em várias fases. Inicia-se com o planejamento, onde são definidos os objetivos do teste e o escopo da operação. A fase de reconhecimento envolve a coleta de informações sobre a rede alvo. Na fase de exploração, os testadores tentam explorar as vulnerabilidades encontradas para determinar a extensão da violação possível. Por fim, a fase de pós-exploração aborda a manutenção do acesso e a coleta de dados sensíveis. Assim, a auditoria de segurança e o teste de penetração se complementam, formando uma abordagem robusta para a segurança da informação em redes de computadores.

Você também pode se interessar por : Gerenciamento de Riscos em Projetos de Software

Exemplo de Código sobre o tema em estudo.

“””

Engenharia de Software: Segurança da Informação em Redes de Computadores

Este código exemplifica conceitos como:

– Tríade CIA (Confidencialidade, Integridade e Disponibilidade)

– Criptografia de dados

– Detecção simples de ameaças

– Simulação de firewall lógico

“””

from cryptography.fernet import Fernet

# —————————–

# CONFIDENCIALIDADE – CRIPTOGRAFIA

# —————————–

def gerar_chave():

return Fernet.generate_key()

def criptografar_dado(chave, mensagem):

f = Fernet(chave)

return f.encrypt(mensagem.encode())

def descriptografar_dado(chave, mensagem_criptografada):

f = Fernet(chave)

return f.decrypt(mensagem_criptografada).decode()

# —————————–

# INTEGRIDADE – VERIFICAÇÃO SIMPLES DE ALTERAÇÃO

# —————————–

import hashlib

def gerar_hash(dado):

return hashlib.sha256(dado.encode()).hexdigest()

def verificar_integridade(dado_original, hash_original):

return gerar_hash(dado_original) == hash_original

# —————————–

# DISPONIBILIDADE – SIMULAÇÃO DE SERVIÇO ONLINE

# —————————–

def servidor_online(ativo=True):

if ativo:

return “✅ Servidor disponível”

else:

return “❌ Servidor fora do ar (possível ataque DDoS)”

# —————————–

# FIREWALL SIMPLES (REGRAS DE BLOQUEIO)

# —————————–

lista_bloqueio = [“192.168.0.50”, “10.0.0.99”]

def firewall(ip):

if ip in lista_bloqueio:

return f”🚫 Acesso negado para {ip}”

return f”✅ Acesso permitido para {ip}”

# —————————–

# DETECÇÃO SIMPLES DE PHISHING

# —————————–

def detectar_phishing(texto):

palavras_suspeitas = [“ganhe dinheiro”, “senha”, “confirme seus dados”, “link seguro”]

if any(p in texto.lower() for p in palavras_suspeitas):

return “⚠️ Alerta: Possível tentativa de phishing detectada!”

return “🔒 Mensagem aparentemente segura.”

# —————————–

# EXECUTANDO O EXEMPLO

# —————————–

if __name__ == “__main__”:

# Confidencialidade

chave = gerar_chave()

dado = “SenhaDoUsuario123”

criptografado = criptografar_dado(chave, dado)

descriptografado = descriptografar_dado(chave, criptografado)

print(“\n— CONFIDENCIALIDADE —“)

print(“Criptografado:”, criptografado)

print(“Descriptografado:”, descriptografado)

# Integridade

print(“\n— INTEGRIDADE —“)

hash_original = gerar_hash(dado)

print(“Hash Original:”, hash_original)

print(“Integridade mantida?”, verificar_integridade(dado, hash_original))

# Disponibilidade

print(“\n— DISPONIBILIDADE —“)

print(servidor_online(ativo=True))

# Firewall

print(“\n— FIREWALL —“)

print(firewall(“192.168.0.50”))

print(firewall(“8.8.8.8”))

# Phishing

print(“\n— DETECÇÃO DE PHISHING —“)

print(deterctar_phishing(“Clique aqui para confirmar seus dados e ganhar dinheiro!”))

Você também pode se interessar por : Linguagem Aplicada no Banco de Dados NoSQL e Não Relacionais

Legislação e Normas Relacionadas à Segurança da Informação

A segurança da informação é regida por um conjunto de legislações e normas que visam proteger os dados pessoais e garantir a privacidade dos indivíduos. No Brasil, a Lei Geral de Proteção de Dados (LGPD) foi promulgada em 2018 e representa um marco na regulamentação do tratamento de dados pessoais. A LGPD estabelece diretrizes claras sobre como as organizações devem coletar, armazenar, processar e compartilhar informações dos cidadãos. Seu objetivo é assegurar a transparência e o controle dos usuários sobre seus dados, obrigando as empresas a implementarem medidas adequadas para garantir a segurança e a privacidade das informações.

Por outro lado, na União Europeia, o Regulamento Geral sobre a Proteção de Dados (GDPR) é um equivalente direto da LGPD, visando reforçar a proteção de dados pessoais e a privacidade. O GDPR, em vigor desde 2018, se aplica a todas as empresas que operam na UE, independentemente de sua localização geográfica. As normas impostas pelo GDPR são rigorosas e incluem a obrigatoriedade de realizar avaliações de impacto sobre a proteção de dados e de notificar as autoridades competentes e os indivíduos em caso de vazamento de dados. As penalidades por não conformidade podem ser substanciais, com multas que podem chegar a 20 milhões de euros ou 4% do faturamento anual da empresa, o que sublinha a importância da adesão a essas diretrizes.

Além dessas legislações, existem outras normas e certificações que podem ser relevantes, como a ISO/IEC 27001, que trata do sistema de gestão de segurança da informação. As organizações devem estar atentas não apenas às leis vigentes, mas também às melhores práticas de mercado para assegurar a proteção adequada dos dados. O entendimento e a adesão a essas legislações são cruciais para evitar penalidades, garantir a confiança dos clientes e proteger a integridade e a confidencialidade das informações tratadas.

Tendências Futuras em Segurança da Informação

A segurança da informação tem se mostrado um campo em constante evolução, especialmente diante do crescente número de ameaças e vulnerabilidades que afetam redes de computadores. Neste contexto, emergem tendências que prometem revolucionar as práticas de proteção de dados. Uma das mais significativas é a utilização de inteligência artificial (IA) e machine learning (ML) para o fortalecimento da segurança. Essas tecnologias permitem a análise de grandes volumes de dados em tempo real, possibilitando a identificação de padrões que poderiam indicar tentativas de intrusão ou comportamentos anômalos nas redes.

Além disso, a aplicação de algoritmos de aprendizado de máquina tem demonstrado eficácia na previsão e prevenção de ataques cibernéticos. Ao treinar modelos com dados históricos, a IA consegue se adaptar rapidamente a novas ameaças, reduzindo o tempo de resposta para conter incidentes. Dessa forma, a integração de machine learning nas estratégias de segurança da informação não apenas melhora a detecção de ataques, mas também otimiza o gerenciamento de riscos associados.

Outra tendência relevante é a adoção de soluções baseadas em nuvem, que oferecem escalabilidade e flexibilidade. As infraestruturas de segurança em nuvem permitem que empresas fortaleçam suas defesas com recursos que, de outra forma, exigiriam investimentos significativos em hardware e software. Complementarmente, a implementação de Zero Trust Architecture, que pressupõe a desconfiança em relação a todos os acessos, independentemente da fonte, é uma abordagem cada vez mais adotada para aumentar a segurança em ambientes corporativos.

Finalmente, o crescente foco em educação e treinamento em segurança cibernética não pode ser subestimado. Capacitar funcionários para reconhecer e responder a possíveis ameaças é fundamental para criar uma cultura de segurança robusta. À medida que as organizações avançam, a combinação dessas tendências emergentes ajudará a proteger redes e sistemas contra as inevitáveis evoluções nas táticas dos atacantes.

Conclusão: A Responsabilidade da Segurança da Informação

A segurança da informação é um aspecto crucial na engenharia de software e na administração de redes de computadores. Como toda tecnologia em constante evolução, a proteção contra ameaças e vulnerabilidades é uma responsabilidade compartilhada, que envolve não apenas os profissionais da área de TI, mas também todos os usuários e colaboradores que interagem com esses sistemas. Assim, é fundamental reconhecer que a segurança da informação é uma tarefa contínua que exige atenção e comprometimento de todos os envolvidos.

É imprescindível que as organizações adotem uma cultura de segurança robusta, na qual a todos os colaboradores sejam oferecidos treinamentos regulares sobre melhores práticas de segurança. Essa abordagem não só conscientiza os funcionários, mas também os capacita a identificar e prevenir possíveis incidentes de segurança. A implementação de políticas claras e a utilização de ferramentas e tecnologias de proteção são essenciais, mas sem o componente humano, essas medidas podem ser ineficazes.

Além disso, a atualização constante é vital no campo da segurança da informação. Novas vulnerabilidades e ameaças surgem diariamente, e a manutenção de sistemas seguros demanda que as equipes de TI estejam sempre informadas sobre as últimas tendências e técnicas de ataque. Isso inclui a realização de testes de penetração, auditorias regulares e a adoção de práticas de desenvolvimento seguro, que devem ser integradas desde as fases iniciais até a implementação final dos sistemas.

Em resumo, a responsabilidade pela segurança da informação é coletiva e multifacetada. Cada indivíduo, desde o desenvolvedor até o usuário final, deve entender a importância de proteger os dados e sistemas com os quais interage. Somente através de um esforço conjunto e de um compromisso contínuo com a segurança, será possível criar e manter um ambiente digital seguro e confiável.

Pingback: Rede de Computadores: Cálculo Diferencial e Integral Aplicado na Infraestrutura de Computadores