Certamente, manter um servidor funcionando é apenas o primeiro passo na jornada de um administrador. Além disso, garantir que esse sistema esteja blindado contra ameaças externas é o que separa os amadores dos especialistas. Portanto, este guia completo sobre Administração de Sistemas Linux (Hardening) foi desenhado para transformar sua infraestrutura em uma fortaleza digital impenetrável. Assim, mergulharemos em técnicas avançadas, estratégias de segurança e configurações críticas que todo SysAdmin deve dominar hoje mesmo.

A Importância Estratégica da Administração de Sistemas Linux (Hardening)

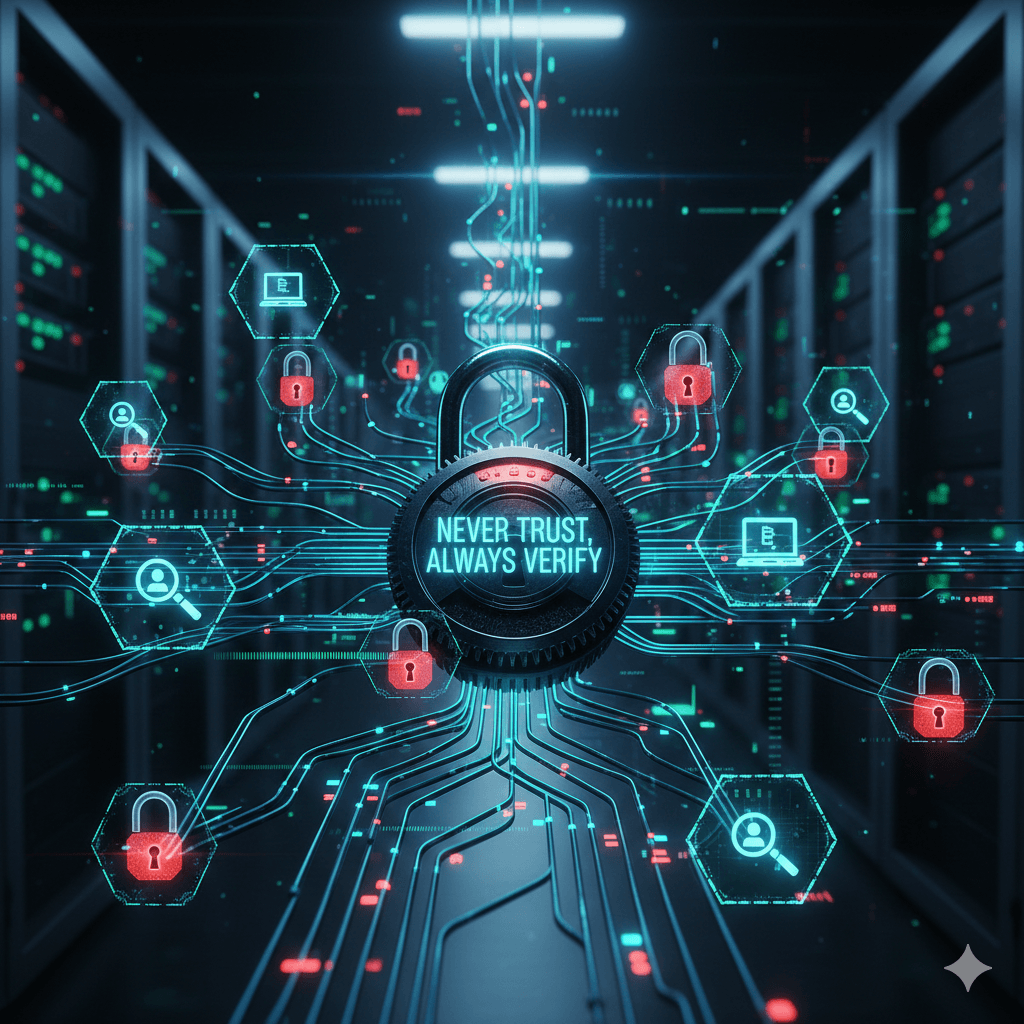

Afinal, vivemos em uma era onde as vulnerabilidades são descobertas a cada segundo. Como resultado, a Administração de Sistemas Linux (Hardening) não é mais um luxo, mas uma necessidade básica de sobrevivência para qualquer empresa. Logo, aplicar o endurecimento do sistema significa reduzir a superfície de ataque ao mínimo possível. Por conseguinte, você deve entender que cada serviço desnecessário ativo é uma porta aberta para invasores. Dessa forma, a mentalidade de “segurança por padrão” deve ser o seu guia principal ao configurar qualquer distribuição Linux.

Princípios Fundamentais do Hardening

Ademais, antes de digitarmos qualquer comando, precisamos estabelecer fundamentos sólidos. Primordialmente, o princípio do privilégio mínimo deve ser aplicado rigorosamente em todos os níveis. Assim sendo, nenhum usuário ou processo deve ter mais acesso do que o estritamente necessário para realizar sua função. Da mesma forma, a atualização constante do sistema é o pilar que sustenta toda a estrutura de defesa. Por isso, negligenciar patches de segurança é o erro mais comum e fatal na Administração de Sistemas Linux (Hardening).

Passo a Passo para o Endurecimento do Sistema

Consequentemente, vamos dividir nossa estratégia em camadas lógicas para facilitar a implementação. Em primeiro lugar, foque na segurança física e do bootloader. Posteriormente, avance para o controle de acesso e políticas de rede. Assim, você garante que, mesmo se uma camada falhar, outras barreiras estarão prontas para deter a intrusão.

| Camada de Segurança | Ação Principal | Benefício Direto |

| Física / BIOS | Senha no Grub e BIOS | Impede acesso local não autorizado |

| Rede | Firewall (IPTables/NFTables) | Filtra tráfego indesejado |

| Usuários | Desabilitar ROOT via SSH | Previne ataques de força bruta |

| Arquivos | Permissões SUID/SGID | Evita escalonamento de privilégios |

| Auditoria | Log centralizado | Rastreabilidade total de incidentes |

Configuração de Rede e Firewall

Além disso, a rede é frequentemente o vetor inicial de qualquer ataque cibernético. Portanto, configurar um firewall robusto é uma das etapas mais vitais na Administração de Sistemas Linux (Hardening). Com efeito, você deve bloquear todas as conexões de entrada por padrão e permitir apenas o tráfego essencial. Além disso, o uso de ferramentas como o Fail2Ban pode automatizar o bloqueio de IPs suspeitos que tentam repetidamente acessar seus serviços via SSH.

Você também pode se interessar por:⚠️ ALERTA DE SEGURANÇA: Se você deseja realizar o exemplo prático abaixo, faça-o exclusivamente em um ambiente seguro, como uma máquina virtual isolada ou um laboratório de testes. Esta atividade é de sua inteira responsabilidade e não deve ser executada em servidores de produção sem planejamento prévio.

Você também pode se interessar por: https://digitalterritory.com.br/desvendando-o-zero-trust-por-que-voce-nunca-deve-confiar-em-ninguem-na-rede/

EXEMPLO PRÁTICO: Hardening do Serviço SSH

Por exemplo, vamos aplicar medidas restritivas ao arquivo /etc/ssh/sshd_config. Logo após acessar o arquivo, altere as seguintes diretivas para aumentar drasticamente a segurança:

- Mudar a porta padrão (ex: 22 para 2222): Dificulta a descoberta por bots automáticos.

- PermitRootLogin no: Impede que o usuário root logue diretamente.

- MaxAuthTries 3: Limita as tentativas de senha.

- AllowUsers seuusuario: Restringe o acesso apenas a contas específicas.

Abaixo, veja um script em Python que automatiza a verificação de algumas dessas configurações críticas:

Python

import os

def verificar_hardening_ssh():

print("Iniciando Verificação de Administração de Sistemas Linux (Hardening)...")

caminho_config = "/etc/ssh/sshd_config"

configuracoes_criticas = {

"PermitRootLogin": "no",

"PasswordAuthentication": "no",

"X11Forwarding": "no"

}

if not os.path.exists(caminho_config):

print("Erro: Arquivo de configuração não encontrado!")

return

with open(caminho_config, 'r') as f:

conteúdo = f.read()

for chave, valor in configuracoes_criticas.items():

if f"{chave} {valor}" in conteúdo:

print(f"[OK] {chave} está configurado corretamente para {valor}.")

else:

print(f"[ALERTA] {chave} pode estar vulnerável!")

if __name__ == "__main__":

verificar_hardening_ssh()

Fluxograma de Implementação de Hardening

Para visualizar o processo, observe como as etapas se interligam na Administração de Sistemas Linux (Hardening):

- Início: Instalação mínima do Sistema Operacional.

- Atualização:

apt update && apt upgrade(ou equivalente). - Remoção: Desinstalar pacotes e serviços inúteis (ex: telnet, rsh).

- Ajuste de Kernel: Configurar parâmetros via

sysctl.confpara evitar ataques ICMP e IP Spoofing. - Controle de Acesso: Implementação de SELinux ou AppArmor.

- Monitoramento: Configuração de Logs e IDS (Intrusion Detection System).

- Manutenção: Auditorias periódicas.

Você também pode se interessar por: https://digitalterritory.com.br/erros-de-seguranca-que-pequenas-empresas-cometem-no-trabalho-remoto/

Gráficos e Vetores de Vulnerabilidade

De fato, estatísticas mostram que servidores sem hardening sofrem tentativas de invasão em menos de 5 minutos após serem expostos à internet. Logo, o gráfico de risco cai exponencialmente conforme aplicamos as camadas mencionadas. Além disso, vetores de ataque comuns como Injeção de Código e Escalonamento de Privilégios são mitigados em até 90% quando a Administração de Sistemas Linux (Hardening) é executada com maestria. Portanto, o investimento em tempo agora economiza milhares de dólares em recuperação de desastres no futuro.

Auditoria e Conformidade

Afinal, como saber se o trabalho foi bem feito? Por conseguinte, utilize ferramentas de auditoria como o Lynis. Assim, essa ferramenta escaneia todo o sistema e fornece uma pontuação de hardening. Por causa disso, você terá um relatório detalhado de melhorias pendentes. Assim, a melhoria contínua torna-se parte da cultura de administração do seu ambiente Linux.

Resumo e Conclusões Finais

Em resumo, a Administração de Sistemas Linux (Hardening) envolve um ciclo constante de proteção, detecção e resposta. Além disso, aprendemos que a segurança começa na instalação mínima, passa pela configuração rigorosa de serviços e termina na vigilância constante através de logs. Portanto, aplicar essas técnicas não é apenas uma tarefa técnica, mas um compromisso com a integridade dos dados e a disponibilidade dos serviços.

NOTA TÉCNICA: Hardening, Segurança, Root, Firewall, SSH, Auditoria, Linux, Privilégio Mínimo, Sysctl, Criptografia.