Com o avanço tecnológico constante, compreender a Segurança Cybernética com Redes de Computadores: Protocolos e Arquitetura tornou-se um diferencial indispensável para qualquer profissional ou entusiasta da tecnologia. Afinal, vivemos em uma era onde os dados são o novo petróleo. Assim sendo, proteger essa riqueza exige uma estrutura robusta e protocolos que funcionem como verdadeiros guardiões digitais. Neste guia completo, vamos explorar como você pode fortalecer suas redes, garantindo que a integridade e a confidencialidade das informações sejam sempre mantidas com excelência e precisão técnica.

O Alicerce da Proteção Digital

Primeiramente, é fundamental entender que a arquitetura de uma rede é o esqueleto sobre o qual toda a segurança é construída. Além disso, sem uma arquitetura bem planejada, até o protocolo mais sofisticado pode falhar miseravelmente. Portanto, ao projetarmos redes seguras, devemos focar na segmentação e no controle de acesso rigoroso. Logo, cada nó da rede precisa ser monitorado constantemente para evitar intrusões indesejadas que possam comprometer todo o ecossistema digital.

Ademais, a Segurança Cybernética com Redes de Computadores: Protocolos e Arquitetura não se resume apenas a instalar softwares de proteção, mas sim a criar uma cultura de defesa em camadas. Por conseguinte, quanto mais camadas de segurança você implementar, mais difícil será para um agente malicioso romper as barreiras. Assim, a combinação de hardware resiliente com softwares atualizados forma a primeira linha de defesa contra ameaças modernas e sofisticadas.

A Importância dos Protocolos de Comunicação

Nesse contexto, os protocolos de rede, como o TCP/IP e o HTTPS, desempenham um papel vital na comunicação segura. Como resultado, entender o funcionamento do modelo OSI (Open Systems Interconnection) é o primeiro passo para dominar a arte da defesa cibernética. Consequentemente, cada camada desse modelo oferece oportunidades únicas para implementar medidas de segurança específicas. Por exemplo, na camada de rede, podemos utilizar firewalls de última geração, enquanto na camada de aplicação, o foco se volta para a criptografia de ponta a ponta.

Abaixo, apresento uma tabela detalhada com os principais protocolos utilizados para garantir a Segurança Cybernética com Redes de Computadores: Protocolos e Arquitetura:

| Protocolo | Função Principal | Camada OSI | Nível de Segurança |

| IPSec | Criptografia de pacotes IP | Rede | Altíssimo |

| SSL/TLS | Segurança em comunicações web | Transporte | Alto |

| SSH | Acesso remoto seguro | Aplicação | Alto |

| HTTPS | Navegação web criptografada | Aplicação | Essencial |

| SNMPv3 | Gerenciamento de rede seguro | Aplicação | Moderado/Alto |

Arquitetura de Redes e a Defesa em Profundidade

Posteriormente, ao falarmos sobre arquitetura, devemos destacar o conceito de “Defesa em Profundidade” (Defense in Depth). Com efeito, essa estratégia utiliza múltiplas medidas de segurança para proteger as informações. Por exemplo, uma arquitetura padrão pode incluir firewalls, sistemas de detecção de intrusão (IDS), sistemas de prevenção de intrusão (IPS) e redes virtuais privadas (VPNs). Afinal, se uma camada falhar, a próxima estará pronta para conter a ameaça de forma imediata e eficaz.

Por outro lado, a segmentação de rede através de VLANs (Virtual Local Area Networks) permite isolar departamentos ou dispositivos sensíveis. Dessa maneira, se um setor for comprometido, o atacante não terá livre acesso ao restante da infraestrutura. Como resultado direto, o impacto de uma possível violação é drasticamente reduzido. Assim, a organização mantém sua resiliência operacional mesmo diante de incidentes críticos.

Estratégias Avançadas para Segurança de Redes

Além do que já foi mencionado, a monitoração em tempo real é um pilar central para manter a Segurança Cybernética com Redes de Computadores: Protocolos e Arquitetura em dia. Portanto, o uso de ferramentas de SIEM (Security Information and Event Management) permite correlacionar logs de diversos dispositivos. Consequentemente, é possível identificar padrões de ataque que passariam despercebidos por ferramentas isoladas. Logo, a proatividade torna-se a maior aliada do administrador de sistemas.

Criptografia: O Coração da Confidencialidade

De fato, a criptografia é o que garante que, mesmo que os dados sejam interceptados, eles permaneçam ilegíveis para pessoas não autorizadas. Por isso, implementar protocolos como o AES-256 é padrão ouro na indústria. Além disso, a gestão de chaves criptográficas deve ser tratada com o máximo rigor. Afinal, uma chave perdida ou roubada pode abrir as portas para desastres irreparáveis. Assim, o uso de HSMs (Hardware Security Modules) é altamente recomendado para ambientes de alta criticidade.

Você também pode se interessar por: https://digitalterritory.com.br/seguranca-cibernetica-algoritmos-e-estrutura-de-dados-o-pilar-da-era-digital/

O Papel dos Firewalls de Próxima Geração (NGFW)

Atualmente, os firewalls evoluíram para muito além da simples filtragem de portas. Logo, os NGFWs realizam inspeção profunda de pacotes (DPI) e possuem inteligência contra ameaças integrada. Além disso, eles conseguem identificar aplicações específicas e bloquear comportamentos anômalos em tempo real. Por conseguinte, a rede torna-se muito mais inteligente e capaz de se autoproteger contra variantes de malware ainda não catalogadas. Assim, investir em tecnologia de ponta é investir na continuidade do seu negócio ou projeto.

⚡ EXEMPLO PRÁTICO: Verificação de Portas e Serviços Ativos

Para ilustrar como a Segurança Cybernética com Redes de Computadores: Protocolos e Arquitetura funciona na prática, vamos realizar um pequeno teste de reconhecimento, técnica fundamental para entender quais “portas” da sua casa digital estão abertas.

⚠️ ALERTA DE SEGURANÇA:

O exemplo abaixo deve ser realizado exclusivamente em um ambiente seguro, como uma máquina virtual ou uma rede de testes privada de sua propriedade. O uso destas técnicas em redes de terceiros sem autorização explícita é ilegal e de sua inteira responsabilidade.

Abaixo, apresento um script simples em Python que utiliza a biblioteca socket para verificar se portas específicas de um servidor estão abertas ou fechadas:

Python

import socket

def scan_ports(ip, ports):

print(f"Iniciando varredura de segurança no IP: {ip}")

for port in ports:

# Criando um socket TCP

sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

sock.settimeout(1) # Define timeout para rapidez

result = sock.connect_ex((ip, port))

if result == 0:

print(f"[*] Porta {port}: ABERTA - Requer atenção!")

else:

print(f"[-] Porta {port}: FECHADA - Seguro.")

sock.close()

if __name__ == "__main__":

# Alvo de exemplo (localhost para teste seguro)

target_host = "127.0.0.1"

# Portas comuns para verificar (HTTP, HTTPS, SSH, FTP)

ports_to_check = [21, 22, 80, 443]

scan_ports(target_host, ports_to_check)

Você também pode se interessar por: https://digitalterritory.com.br/%e2%9a%a0%ef%b8%8f-como-proteger-sua-carteira-digital-contra-phishing-de-criptomoedas/

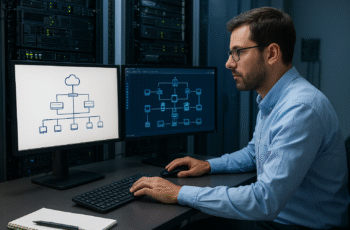

Fluxograma de Funcionamento da Segurança em Camadas

Para facilitar a visualização do processo de proteção, elaborei este fluxograma que descreve como um pacote de dados é processado em uma arquitetura segura:

- Entrada do Pacote: O tráfego chega da internet.

- Firewall de Borda: Verifica permissões de IP e porta.

- Sistema IPS/IDS: Analisa se o conteúdo do pacote possui assinaturas de ataques conhecidos.

- Criptografia TLS: Se for tráfego web, o protocolo garante a sessão segura.

- Autenticação: O usuário ou dispositivo precisa provar quem é (ex: MFA).

- Acesso ao Dado: O pacote finalmente chega ao destino interno.

Vetores de Ataque e Mitigação

Infelizmente, os atacantes estão sempre buscando novas formas de burlar a Segurança Cybernética com Redes de Computadores: Protocolos e Arquitetura. Por exemplo, ataques de Negação de Serviço Distribuído (DDoS) visam sobrecarregar a largura de banda. Contudo, ao utilizar balanceadores de carga e serviços de mitigação em nuvem, você consegue dissipar esse tráfego malicioso. Portanto, a escalabilidade da rede também faz parte da sua estratégia de segurança.

Além disso, o fator humano continua sendo o elo mais fraco. Por esse motivo, treinar a equipe sobre técnicas de Engenharia Social e Phishing é crucial. Afinal, de nada adianta ter o melhor protocolo se um usuário fornece suas credenciais voluntariamente em um site falso. Assim, a educação digital caminha lado a lado com a implementação técnica.

Gráficos de Tendências em Cibersegurança

Com base em relatórios recentes da indústria, podemos observar a eficácia de diferentes protocolos no combate a ameaças. Imagine um gráfico onde:

- Protocolos Legados (HTTP, Telnet, FTP): Apresentam 80% de vulnerabilidade a ataques de interceptação (Sniffing).

- Protocolos Modernos (HTTPS, SSH, SFTP): Reduzem essa vulnerabilidade para menos de 5%.

Logo, a migração para padrões modernos não é uma opção, mas uma necessidade urgente. Além disso, o uso de IA na detecção de ameaças tem aumentado a taxa de resposta em até 40%, mostrando que a tecnologia automatizada é o futuro da defesa de redes.

Conclusão e Resumo do Conteúdo

Ao longo deste post, exploramos profundamente a Segurança Cybernética com Redes de Computadores: Protocolos e Arquitetura. Vimos que a proteção começa em uma arquitetura bem definida e se estende através de protocolos rigorosos. Além disso, discutimos a importância da criptografia, o papel dos firewalls de nova geração e a necessidade de monitoramento constante. Portanto, manter-se atualizado e aplicar práticas de defesa em profundidade são os caminhos para um ambiente digital resiliente.

Em suma, a segurança não é um produto, mas um processo contínuo de adaptação e melhoria. Assim, ao dominar os conceitos aqui apresentados, você estará muito mais preparado para enfrentar os desafios do mundo cibernético.

NOTA TÉCNICA: Palavras-chave fundamentais para memorização:

Arquitetura de Defesa, Protocolos Criptográficos, Segmentação de Redes, Firewall de Próxima Geração, Prevenção de Intrusão, Modelo OSI, Integridade de Dados e Resiliência Cibernética.