Seja muito bem-vindo ao futuro do desenvolvimento de software, onde a proteção da informação é o pilar central de qualquer sistema robusto. Além disso, no cenário atual de ameaças constantes, compreender a Segurança Cibernética com Programação Orientada a Objetos não é apenas um diferencial, mas uma necessidade absoluta para quem deseja criar aplicações resilientes. Portanto, prepare-se para mergulhar em um conteúdo profundo, prático e transformador que elevará o seu nível profissional hoje mesmo! 🚀

A Aliança Inquebrável: POO e Defesa Digital

Certamente, você já ouviu falar sobre classes e objetos, porém, você já considerou como esses conceitos são armas poderosas contra ataques cibernéticos? Assim, a Segurança Cibernética com Programação Orientada a Objetos se fundamenta em pilares como o encapsulamento, que atua como uma blindagem para os dados sensíveis da sua aplicação. Como resultado, ao restringir o acesso direto aos atributos de um objeto, você minimiza drasticamente a superfície de ataque disponível para agentes mal-intencionados.

Ademais, a modularidade inerente à POO permite que falhas sejam isoladas e corrigidas sem comprometer todo o ecossistema do software. Por conseguinte, entender essa dinâmica é o primeiro passo para construir sistemas que não apenas funcionam bem, mas que resistem a invasões sofisticadas. Afinal, a segurança deve ser pensada desde a primeira linha de código, e não como um “remendo” posterior.

Estratégias Avançadas de Encapsulamento e Abstração

Em primeiro lugar, devemos focar no encapsulamento como a primeira linha de defesa na Segurança Cibernética com Programação Orientada a Objetos. Ao utilizar modificadores de acesso como private e protected, você garante que apenas métodos autorizados manipulem informações críticas. Por outro lado, a abstração permite focar no que o objeto faz, escondendo a complexidade interna e, consequentemente, ocultando detalhes de implementação que poderiam ser explorados em ataques de engenharia reversa.

Dessa maneira, a arquitetura do seu sistema torna-se uma fortaleza organizada. Logo, cada objeto possui sua responsabilidade única, dificultando a propagação de exploits. Além disso, o uso de interfaces bem definidas assegura que a comunicação entre diferentes partes do sistema ocorra sob regras estritas, elevando o padrão de Segurança Cibernética com Programação Orientada a Objetos a patamares internacionais de qualidade.

Tabela de Comparação: Segurança Tradicional vs. Segurança com POO

| Recurso de Segurança | Programação Estrutural | Programação Orientada a Objetos (POO) |

| Proteção de Dados | Difícil de isolar (variáveis globais) | Alta (Encapsulamento e Atributos Privados) |

| Manutenção de Código | Complexa e propensa a erros | Simplificada (Modularidade e Classes) |

| Prevenção de Injeção | Requer validação manual constante | Facilitada por Objetos de Acesso a Dados (DAO) |

| Reuso de Código Seguro | Limitado e arriscado | Seguro via Herança e Polimorfismo Controlado |

| Isolamento de Falhas | Baixo (Efeito dominó) | Alto (Objetos independentes) |

Herança e Polimorfismo sob a Ótica da Defesa

Prosseguindo em nossa jornada, a herança deve ser utilizada com cautela extrema na Segurança Cibernética com Programação Orientada a Objetos. Embora seja uma ferramenta poderosa para o reuso, uma classe pai mal protegida pode transmitir vulnerabilidades para todas as suas descendentes. Assim, é vital implementar métodos finais (final em Java ou técnicas similares em Python) para evitar que comportamentos de segurança críticos sejam sobrescritos por subclasses maliciosas.

Analogamente, o polimorfismo oferece uma flexibilidade incrível, mas exige validações rigorosas de tipo. Por exemplo, ao tratar diferentes objetos de forma genérica, você deve garantir que a implementação específica não introduza brechas de segurança. Portanto, a Segurança Cibernética com Programação Orientada a Objetos exige um equilíbrio constante entre a elegância do código e o rigor dos protocolos de proteção.

Você também pode se interessar por: https://digitalterritory.com.br/domine-a-seguranca-cybernetica-com-redes-de-computadores-protocolos-e-arquitetura/

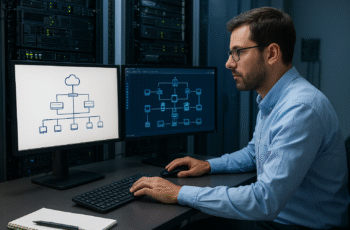

Fluxograma de Funcionamento: Defesa em Camadas com POO

Para visualizar como a Segurança Cibernética com Programação Orientada a Objetos opera na prática, observe o passo a passo lógico abaixo:

- Entrada de Dados: O sistema recebe uma requisição externa através de um objeto de interface.

- Validação por Objeto (Sanitização): Um objeto específico valida e limpa os dados antes de qualquer processamento.

- Encapsulamento Restritivo: Os dados são passados para uma classe interna com atributos

private. - Processamento Lógico: O método interno processa a informação sem expor a lógica ao mundo exterior.

- Resposta Segura: Apenas o resultado necessário é retornado, mantendo o estado interno protegido.

Aprofundamento: A Gestão de Memória e Ciclo de Vida do Objeto

Além disso, é fundamental discutir como a gestão de memória impacta a Segurança Cibernética com Programação Orientada a Objetos. Assim, ao instanciar objetos, o sistema reserva espaço na memória que pode conter dados sensíveis, como tokens de autenticação ou chaves criptográficas. Por conseguinte, o desenvolvedor deve garantir que esses objetos sejam destruídos ou limpos assim que sua função terminar. Afinal, se um atacante conseguir um dump de memória, ele poderá encontrar resíduos de dados que deveriam ter sido apagados.

Como resultado dessa preocupação, muitas linguagens modernas oferecem o Garbage Collector, mas, mesmo assim, a responsabilidade de não manter referências inúteis é do programador. Portanto, ao projetar sua arquitetura, considere o tempo de vida de cada objeto. Logo, objetos de curta duração são geralmente mais seguros, pois reduzem a janela de oportunidade para um ataque de leitura de memória.

Padronização de Design Patterns para Segurança

De modo semelhante, a aplicação de Design Patterns (Padrões de Projeto) é vital para a Segurança Cibernética com Programação Orientada a Objetos. Por exemplo, o padrão Singleton deve ser usado com extremo cuidado em ambientes multithread para evitar condições de corrida que podem levar a vazamentos de privilégios. Por outro lado, o padrão Factory pode ser utilizado para garantir que apenas objetos devidamente validados e configurados sejam criados pelo sistema.

Ademais, o uso do padrão Proxy funciona como um intermediário de segurança. Dessa forma, o Proxy pode verificar as credenciais de um usuário antes de permitir que ele acesse o objeto real. Assim, a Segurança Cibernética com Programação Orientada a Objetos se torna uma malha fina de verificações automáticas que protegem o núcleo da aplicação de acessos indevidos.

Mitigação de Ataques de Injeção com Objetos de Acesso

Certamente, um dos ataques mais comuns é a Injeção de SQL. No entanto, ao utilizar a Segurança Cibernética com Programação Orientada a Objetos, podemos implementar camadas de abstração como os ORMs (Object-Relational Mapping). Como resultado, em vez de concatenar strings para criar consultas, o desenvolvedor utiliza métodos de objetos que tratam os dados como parâmetros. Por conseguinte, o risco de código malicioso ser executado no banco de dados é virtualmente eliminado.

Além disso, a validação de entrada pode ser centralizada em classes de “Validator”. Logo, cada dado que entra no sistema passa por um objeto cujo único propósito é garantir que a informação está no formato correto e não contém caracteres perigosos. Portanto, a POO transforma o caos das entradas de usuário em um fluxo de dados estruturado e seguro.

EXEMPLO PRÁTICO: Implementação de um Cofre de Senhas Seguro

⚠️ ALERTA DE SEGURANÇA: O exemplo abaixo é estritamente didático. Se você deseja realizar este teste, faça-o em um ambiente virtual seguro (Sandbox), previamente destinado a isso e sob sua inteira responsabilidade. Nunca utilize códigos de exemplo em sistemas de produção sem auditoria profissional.

Para ilustrar a Segurança Cibernética com Programação Orientada a Objetos, utilizaremos a linguagem Python para criar um sistema de gerenciamento de credenciais que utiliza encapsulamento e hash de segurança.

Python

import hashlib

import os

class GerenciadorDeSeguranca:

def __init__(self, usuario):

self.usuario = usuario

# Atributo privado: impede acesso direto externo

self.__senha_hash = None

self.__sal = os.urandom(32)

def definir_senha(self, senha_plana):

"""Define a senha utilizando técnicas de Salting e Hashing."""

if len(senha_plana) < 8:

raise ValueError("A senha deve ter pelo menos 8 caracteres.")

# Criação de um hash seguro (SHA-256) com PBKDF2

self.__senha_hash = hashlib.pbkdf2_hmac(

'sha256',

senha_plana.encode('utf-8'),

self.__sal,

100000

)

print(f"Senha para {self.usuario} definida com sucesso!")

def verificar_acesso(self, senha_tentativa):

"""Verifica a senha sem nunca expor o hash original."""

if not self.__senha_hash:

return "Erro: Nenhuma senha definida."

nova_tentativa_hash = hashlib.pbkdf2_hmac(

'sha256',

senha_tentativa.encode('utf-8'),

self.__sal,

100000

)

# Comparação em tempo constante para evitar ataques de timing

if hashlib.compare_digest(self.__senha_hash, nova_tentativa_hash):

return "Acesso Concedido! Bem-vindo à área segura."

else:

return "Acesso Negado! Tentativa registrada."

# Instanciando o objeto de segurança

cofre = GerenciadorDeSeguranca("Admin_Master")

cofre.definir_senha("P@ssw0rd2026")

# Tentativa de acesso

print(cofre.verificar_acesso("P@ssw0rd2026"))

Como resultado deste código, percebemos que a variável __senha_hash não pode ser acessada diretamente de fora da classe. Assim sendo, a Segurança Cibernética com Programação Orientada a Objetos garante que a integridade do sistema seja mantida mesmo que um invasor tente ler os atributos do objeto em tempo de execução.

Você também pode se interessar por: https://digitalterritory.com.br/seguranca-cibernetica-algoritmos-e-estrutura-de-dados-o-pilar-da-era-digital/

A Importância das Interfaces em Sistemas Distribuídos

Além disso, em sistemas modernos baseados em microserviços, as interfaces de POO desempenham um papel crucial na segurança de rede. Assim, ao definir contratos claros através de interfaces, você garante que diferentes serviços só possam trocar informações específicas. Como resultado, mesmo que um serviço seja comprometido, o atacante encontrará dificuldades para escalar o privilégio para outros serviços, pois a Segurança Cibernética com Programação Orientada a Objetos isola as competências.

Ademais, o uso de DTOs (Data Transfer Objects) permite que você filtre quais dados saem de uma classe. Por exemplo, uma classe Usuario pode conter campos sensíveis como endereco_ip e token_sessao, mas ao enviar os dados para a interface do usuário, o DTO garante que apenas o nome e o email sejam transmitidos. Por conseguinte, vazamentos acidentais de dados são prevenidos pela própria estrutura do código.

Vetores de Ataque e Mitigação Gráfica

Ao analisarmos a segurança, precisamos entender os vetores de ataque. Imagine um gráfico de setores onde 40% das vulnerabilidades vêm de falhas de autenticação, 30% de injeção de dados e 30% de exposição de dados sensíveis. Através da POO, conseguimos mitigar esses riscos da seguinte forma:

- Autenticação: Objetos de sessão robustos, imutáveis e com expiração automática.

- Injeção: Classes de acesso a banco de dados que utilizam mapeamento estrito e tipagem forte.

- Exposição: Métodos de acesso que retornam apenas cópias de objetos, protegendo o estado original.

Consequentemente, o uso de vetores de defesa bem estruturados torna o custo de um ataque muito superior ao valor que o hacker poderia obter. Afinal, a segurança é uma corrida armamentista e a POO é o seu tanque de guerra digital.

Auditoria e Logging Baseado em Objetos

Por outro lado, a Segurança Cibernética com Programação Orientada a Objetos facilita imensamente o processo de auditoria. Assim, podemos criar objetos decoradores que registram automaticamente todas as chamadas de métodos críticos. Como resultado, se um usuário tenta acessar uma função administrativa, um objeto de log registra o carimbo de data/hora, o ID do usuário e o resultado da operação.

Dessa maneira, em caso de um incidente de segurança, os investigadores podem reconstruir a linha do tempo do ataque com precisão. Afinal, cada ação no sistema é vinculada a um objeto rastreável. Portanto, a transparência gerada pela POO é uma ferramenta de defesa tão importante quanto a própria criptografia.

Princípios SOLID Aplicados à Segurança Cibernética

Certamente, você conhece os princípios SOLID, mas já pensou neles como diretrizes de segurança? Assim, o Princípio da Responsabilidade Única (SRP) dita que uma classe deve ter apenas uma razão para mudar. No contexto da Segurança Cibernética com Programação Orientada a Objetos, isso significa que a lógica de negócio não deve estar misturada com a lógica de autenticação.

Além disso, o Princípio de Segregação de Interfaces (ISP) garante que os clientes não sejam forçados a depender de métodos que não utilizam. Dessa forma, você reduz a exposição de funcionalidades sensíveis. Por conseguinte, aplicar SOLID não apenas melhora a qualidade do código, mas cria uma infraestrutura inerentemente mais segura contra abusos de lógica.

A Psicologia da Programação Segura: Motivando seu Time

Além da técnica, a Segurança Cibernética com Programação Orientada a Objetos exige uma mudança de mentalidade. Por isso, motive sua equipe a ver cada classe como uma unidade de proteção de ativos. Logo, quando um desenvolvedor escreve um código limpo e orientado a objetos, ele não está apenas programando; ele está construindo um legado de confiança para o usuário final.

Assim, encare cada desafio de código como uma oportunidade de fortalecer a infraestrutura digital do mundo. Certamente, o mercado valoriza profissionais que dominam a Segurança Cibernética com Programação Orientada a Objetos, pois eles são os guardiões da privacidade na era da informação. Portanto, continue estudando, praticando e, acima de tudo, priorizando a segurança em cada pequeno projeto que você iniciar.

Tendências Futuras: IA e POO na Defesa Cibernética

Olhando para o futuro, a integração de Inteligência Artificial com a Segurança Cibernética com Programação Orientada a Objetos promete revolucionar a área. Assim, imaginamos classes que podem auto-ajustar suas permissões com base no comportamento do usuário em tempo real. Como resultado, se um objeto detecta um padrão de acesso anômalo, ele pode entrar em modo de bloqueio preventivo.

Além disso, a análise estática de código baseada em IA poderá identificar fraquezas na hierarquia de classes antes mesmo do código ser compilado. Por conseguinte, a POO continuará sendo a base sólida sobre a qual novas camadas de inteligência serão construídas. Afinal, a estrutura de objetos é a forma mais natural de representar entidades e regras de segurança complexas.

Resumo do Conteúdo

Neste guia extenso e completo, exploramos a interseção vital entre a Programação Orientada a Objetos e a Segurança Cibernética. Discutimos exaustivamente como o encapsulamento protege dados através de modificadores de acesso, os riscos e benefícios da herança, e a necessidade de validação no polimorfismo. Além disso, apresentamos uma tabela comparativa detalhada, um fluxograma de defesa em camadas e um exemplo prático robusto em Python utilizando técnicas modernas de hashing. Por fim, analisamos padrões de projeto, princípios SOLID e a importância do logging para uma postura de segurança inabalável.

NOTA TÉCNICA:

As palavras cruciais para memorização e aplicação imediata são: Encapsulamento Restritivo, Imutabilidade de Objetos, Sanitização via Classes, Modificadores de Acesso, Arquitetura de Defesa em Camadas, Princípios SOLID na Segurança e Segurança Cibernética com Programação Orientada a Objetos.