A Essência do Zero Trust no Cenário Digital Moderno

Em primeiro lugar, a segurança cibernética evoluiu drasticamente. Antigamente, uma vez dentro da rede, a confiança era implícita. Entretanto, com o advento de ameaças cada vez mais sofisticadas e um perímetro de rede que se desintegra a cada dia, essa abordagem tradicional tornou-se obsoleta e perigosa. Desvendar o Zero Trust, portanto, não é apenas uma opção, mas uma necessidade premente para qualquer organização que busque proteger seus ativos digitais. Por conseguinte, este modelo de segurança redefine a forma como interagimos com a rede, baseando-se em um princípio fundamental: “nunca confie, sempre verifique”. Além disso, ele é um pilar essencial para a resiliência cibernética, garantindo que cada acesso, seja de um usuário ou dispositivo, passe por uma rigorosa validação, independentemente de sua localização na rede.

Afinal, o conceito de Zero Trust surge como uma resposta direta às falhas das arquiteturas de segurança baseadas em perímetro. Dessa forma, em um mundo onde os ataques internos e as violações de credenciais são cada vez mais comuns, confiar cegamente em qualquer entidade, mesmo aquelas que já estão autenticadas, é um risco inaceitável. Assim sendo, o Zero Trust propõe uma mudança de paradigma, onde cada requisição de acesso é tratada como se viesse de uma rede não confiável. Isso significa que, independentemente de um usuário estar dentro ou fora da rede corporativa, ele deve ser autenticado e autorizado para cada recurso acessado. Como resultado, a superfície de ataque é drasticamente reduzida, pois qualquer movimento lateral de um atacante é severamente dificultado pela constante reautenticação.

Os Pilares Fundamentais da Arquitetura Zero Trust

Em segundo lugar, a implementação bem-sucedida do Zero Trust repousa sobre vários pilares interligados, cada um contribuindo para uma postura de segurança robusta. Primeiramente, a verificação explícita é o cerne da abordagem. Isso implica que todos os usuários e dispositivos devem ser autenticados e autorizados de forma explícita antes de conceder acesso a recursos. Consequentemente, não há presunção de confiança com base na localização da rede. Além disso, a autenticação multifator (MFA) é um componente crítico, garantindo que a identidade do usuário seja validada através de múltiplos fatores, o que aumenta significativamente a segurança contra ataques de phishing e roubo de credenciais.

Em segundo lugar, o princípio do privilégio mínimo é vital. De acordo com este pilar, os usuários e dispositivos devem ter apenas o acesso necessário para realizar suas tarefas, e nada mais. Logo, isso minimiza o impacto de uma possível violação, pois o atacante terá acesso limitado aos recursos. Outrossim, a segmentação da rede é fundamental, dividindo a rede em segmentos menores e isolados, o que restringe o movimento lateral de ameaças. Por conseguinte, se uma parte da rede for comprometida, o impacto é contido e não se propaga facilmente para outras áreas.

Ademais, a monitorização contínua é imprescindível. Afinal, as atividades dos usuários e dispositivos são constantemente monitorizadas para detectar anomalias e comportamentos suspeitos. Isso inclui a análise de logs, o monitoramento de tráfego e a utilização de ferramentas de detecção de ameaças. Como resultado, qualquer desvio do comportamento normal é rapidamente identificado e respondido, fortalecendo a segurança da rede. Em suma, esses pilares trabalham em conjunto para criar um ambiente de segurança onde a confiança nunca é presumida, mas sim continuamente avaliada e verificada.

Comparativo: Zero Trust vs. Segurança Tradicional

| Característica | Segurança Tradicional | Zero Trust |

| Ponto de Confiança | Perímetro da rede | Nenhuma confiança implícita |

| Acesso Inicial | Confiança implícita após autenticação inicial | Verificação explícita contínua |

| Movimento Lateral | Geralmente fácil após acesso inicial | Altamente restrito e verificado |

| Localização do Usuário | Acesso baseado na localização (interno/externo) | Acesso independente da localização |

| Validação | Pontual, na entrada do perímetro | Contínua, para cada recurso acessado |

| Foco | Proteger o perímetro | Proteger dados e recursos |

| Resposta a Ameaças | Reativa, após violação do perímetro | Proativa, minimizando o impacto de violações |

| Exemplo de Ataque | Ameaças internas difíceis de detectar | Ataques internos detectados e contidos rapidamente |

Desafios e Mitos na Implementação do Zero Trust

Embora o Zero Trust ofereça benefícios inegáveis, sua implementação não é isenta de desafios e, de fato, é cercada por alguns mitos que precisam ser desmistificados. Primeiramente, um dos maiores desafios é a complexidade da transição. Muitas organizações possuem infraestruturas legadas complexas, o que torna a migração para um modelo Zero Trust um processo gradual e, muitas vezes, exigente. Consequentemente, a mudança de mentalidade, tanto da equipe de TI quanto dos usuários, é crucial, pois a ideia de “nunca confiar” pode parecer radical inicialmente.

Além disso, o custo inicial de implementação pode ser uma barreira. Frequentemente, a adoção do Zero Trust exige novos investimentos em ferramentas de autenticação, segmentação de rede, monitoramento e automação. No entanto, é importante considerar que este custo é, na verdade, um investimento na resiliência e segurança a longo prazo da organização, evitando despesas muito maiores decorrentes de violações de dados. Por conseguinte, a análise de custo-benefício deve sempre levar em conta o impacto potencial de um ataque cibernético.

Ademais, existem mitos sobre o Zero Trust que precisam ser esclarecidos. Por exemplo, a ideia de que o Zero Trust é um produto único é equivocada. Na verdade, é uma abordagem estratégica que envolve a integração de múltiplas tecnologias e processos. Similarmente, o mito de que o Zero Trust torna a rede mais lenta é frequentemente levantado. Embora haja um overhead de autenticação e autorização contínua, as tecnologias modernas são projetadas para minimizar esse impacto, garantindo que a experiência do usuário não seja comprometida significativamente. Pelo contrário, uma implementação eficiente pode até otimizar o acesso a recursos.

Afinal, a implementação do Zero Trust exige uma compreensão clara dos seus princípios e uma abordagem faseada e estratégica. Como resultado, é fundamental que as organizações invistam em treinamento e educação para suas equipes, garantindo que todos compreendam o propósito e os benefícios dessa poderosa arquitetura de segurança.

O Papel Crucial da Autenticação e Autorização Contínuas

Para um modelo Zero Trust ser eficaz, a autenticação e a autorização contínuas são, sem dúvida, o alicerce sobre o qual toda a estrutura se sustenta. Afinal, não basta apenas verificar a identidade de um usuário ou dispositivo uma única vez no início da sessão. Pelo contrário, cada solicitação de acesso a um recurso, seja um arquivo, uma aplicação ou um serviço, deve ser reavaliada e validada em tempo real. Isso significa que, mesmo após a autenticação inicial, a confiança não é presumida. Em vez disso, a postura de segurança é continuamente reavaliada com base em múltiplos fatores contextuais.

Consequentemente, essa verificação contínua envolve a análise de diversos elementos. Primeiramente, o contexto do usuário é avaliado, incluindo sua localização, o dispositivo que está sendo utilizado, o horário do acesso e o tipo de recurso que ele está tentando acessar. Além disso, a postura de segurança do dispositivo é verificada. Isso inclui checar se o dispositivo está atualizado, se possui antivírus ativo e se não apresenta vulnerabilidades conhecidas. Por conseguinte, se algum desses fatores mudar ou parecer suspeito, a solicitação de acesso pode ser negada ou o usuário pode ser solicitado a reautenticar.

Ademais, a política de acesso adaptativa é fundamental. Isso implica que as políticas de segurança não são estáticas, mas sim dinâmicas e se adaptam com base no risco percebido. Por exemplo, se um usuário tentar acessar um recurso sensível de um dispositivo não gerenciado e de uma localização incomum, as políticas podem exigir uma autenticação multifator mais rigorosa ou até mesmo negar o acesso. Como resultado, o Zero Trust garante que o acesso seja sempre baseado em “just-in-time” e “just-enough”, minimizando a janela de oportunidade para um atacante.

Finalmente, a integração com sistemas de inteligência de ameaças é crucial para fortalecer a autenticação e autorização contínuas. Afinal, ao incorporar dados de ameaças em tempo real, as decisões de acesso podem ser ainda mais informadas e proativas. Isso permite que a organização reaja rapidamente a novas ameaças e adapte suas políticas de segurança para proteger os dados e recursos de forma eficaz.

Você também pode se interessar por: https://digitalterritory.com.br/como-os-hackers-usam-deepfakes-para-burlar-biometria-facial/

EXMPLO PRÁTICO: Implementando uma Micro-segmentação Básica com Zero Trust

Alerta: Se você pretende replicar este exemplo prático, por favor, faça-o em um ambiente seguro, previamente destinado a isso e de sua inteira responsabilidade. A manipulação de configurações de rede e segurança em ambientes de produção pode ter consequências graves.

A micro-segmentação é um pilar fundamental do Zero Trust, pois permite isolar cargas de trabalho e segmentos de rede, garantindo que o acesso entre eles seja explicitamente autorizado. Vamos considerar um cenário simples: uma pequena empresa possui um servidor de banco de dados (DB Server) e um servidor web (Web Server) que precisa se comunicar com o DB Server. No modelo tradicional, ambos estariam na mesma rede interna e a comunicação seria livre. Com Zero Trust, faremos uma micro-segmentação.

Objetivo: Permitir que o Web Server acesse o DB Server apenas na porta 3306 (MySQL/MariaDB), e que nenhum outro dispositivo na rede possa acessar o DB Server.

Ferramentas: Para este exemplo, utilizaremos firewalls de software (como ufw no Linux) para simular a aplicação de políticas de micro-segmentação em hosts específicos. Em um ambiente real, isso seria feito com firewalls de rede, SDNs (Software-Defined Networking) ou ferramentas de segurança de nuvem.

Configuração do DB Server (IP: 192.168.1.100)

- Instalar e habilitar o UFW:Bash

sudo apt update sudo apt install ufw -y sudo ufw enable sudo ufw status verbose - Definir política padrão para negar tudo (princípio do menor privilégio):Bash

sudo ufw default deny incoming sudo ufw default deny outgoingIsso garante que, por padrão, nada entra e nada sai do DB Server. - Permitir tráfego de saída necessário (ex: DNS, atualizações):Bash

sudo ufw allow out to any port 53 # DNS sudo ufw allow out to any port 80 # HTTP para atualizações (opcional) sudo ufw allow out to any port 443 # HTTPS para atualizações (opcional) - Permitir apenas a conexão do Web Server (192.168.1.101) na porta 3306:Bash

sudo ufw allow from 192.168.1.101 to any port 3306Esta é a regra Zero Trust: apenas quem explicitamente confiamos pode acessar. - Permitir acesso SSH para administração (de uma rede de gerenciamento, por exemplo):Bash

sudo ufw allow from 192.168.1.0/24 to any port 22 # Ajuste sua faixa de IP de gerenciamento - Recarregar UFW para aplicar as regras:Bash

sudo ufw reload sudo ufw status verbose

Configuração do Web Server (IP: 192.168.1.101)

- Instalar e habilitar o UFW:Bash

sudo apt update sudo apt install ufw -y sudo ufw enable sudo ufw status verbose - Definir política padrão:Bash

sudo ufw default deny incoming sudo ufw default allow outgoingNeste caso, o Web Server precisa iniciar conexões para outros serviços. - Permitir tráfego de entrada para o serviço web (portas 80 e 443):Bash

sudo ufw allow in on eth0 to any port 80 sudo ufw allow in on eth0 to any port 443 - Permitir conexões de saída para o DB Server na porta 3306:Bash

sudo ufw allow out to 192.168.1.100 port 3306 - Recarregar UFW:Bash

sudo ufw reload sudo ufw status verbose

Teste:

- Do Web Server: Tente conectar ao DB Server na porta 3306 (ex:

mysql -h 192.168.1.100 -u user -p). Deve funcionar. - De outro host na rede (ex: 192.168.1.102): Tente conectar ao DB Server na porta 3306. Deve ser negado.

- Do Web Server: Tente acessar o DB Server em outra porta (ex:

telnet 192.168.1.100 80). Deve ser negado pelo firewall do DB Server.

Este exemplo demonstra como, aplicando políticas de “negar por padrão” e permitindo apenas o que é estritamente necessário (o princípio do privilégio mínimo), podemos isolar sistemas e fortalecer a segurança, mesmo dentro da rede interna. Nenhuma confiança implícita é concedida; todo acesso é explicitamente verificado e autorizado.

Código Exemplo: Implementação de um Micro-Serviço de Autenticação para Zero Trust (Python com Flask)

Para ilustrar o conceito de verificação explícita e contínua no Zero Trust, vamos criar um exemplo simplificado de um micro-serviço de autenticação e autorização em Python usando Flask. Este serviço atuaria como um Policy Decision Point (PDP) em um ambiente Zero Trust, validando cada solicitação de acesso antes de conceder permissão.

Cenário: Temos um recurso protegido (ex: um endpoint de API) e queremos que apenas usuários autorizados, com um token válido e de um dispositivo “confiável” (simulado), possam acessá-lo.

auth_service.py:

Python

from flask import Flask, request, jsonify

import jwt

import datetime

import os

app = Flask(__name__)

# Chave secreta para assinar e verificar tokens JWT (MUITO IMPORTANTE: usar uma chave forte e segura em produção)

SECRET_KEY = os.environ.get('JWT_SECRET_KEY', 'minha_chave_secreta_muito_segura_123')

# Usuários simulados e seus papéis

USERS = {

"alice": {"password": "password123", "roles": ["admin", "user"]},

"bob": {"password": "password456", "roles": ["user"]},

}

# Dispositivos "confiáveis" simulados (poderia ser verificado por certificados, IDs de dispositivo, etc.)

TRUSTED_DEVICES = ["device_id_123", "device_id_abc"]

@app.route('/login', methods=['POST'])

def login():

"""

Endpoint para autenticar um usuário e gerar um token JWT.

"""

data = request.get_json()

username = data.get('username')

password = data.get('password')

device_id = data.get('device_id') # Simula a identificação do dispositivo

if not username or not password or not device_id:

return jsonify({"message": "Dados de login incompletos"}), 400

user = USERS.get(username)

if not user or user["password"] != password:

return jsonify({"message": "Credenciais inválidas"}), 401

# Simulação de verificação de dispositivo confiável no login

if device_id not in TRUSTED_DEVICES:

return jsonify({"message": "Dispositivo não confiável"}), 403

# Geração do token JWT

payload = {

"username": username,

"roles": user["roles"],

"device_id": device_id,

"exp": datetime.datetime.utcnow() + datetime.timedelta(minutes=30) # Token expira em 30 minutos

}

token = jwt.encode(payload, SECRET_KEY, algorithm='HS256')

return jsonify({"token": token}), 200

@app.route('/authorize', methods=['POST'])

def authorize():

"""

Endpoint para autorizar o acesso a um recurso protegido.

Este é o Policy Decision Point (PDP) do Zero Trust.

"""

auth_header = request.headers.get('Authorization')

resource = request.get_json().get('resource') if request.get_json() else None # Recurso que está sendo acessado

action = request.get_json().get('action') if request.get_json() else None # Ação no recurso (ler, escrever)

if not auth_header or not resource or not action:

return jsonify({"message": "Requisição de autorização incompleta"}), 400

try:

token = auth_header.split(" ")[1] # Espera "Bearer <token>"

decoded_token = jwt.decode(token, SECRET_KEY, algorithms=['HS256'])

username = decoded_token.get('username')

roles = decoded_token.get('roles', [])

device_id = decoded_token.get('device_id')

# === Políticas de Zero Trust (verificação explícita contínua) ===

# 1. Verificação de Dispositivo Confiável (contexto do dispositivo)

if device_id not in TRUSTED_DEVICES:

return jsonify({"message": "Acesso negado: Dispositivo não confiável"}), 403

# 2. Verificação de Expiração do Token (tempo) - já feita pelo jwt.decode, mas explícito

# 3. Verificação de Função/Privilégio Mínimo (contexto do usuário e recurso)

if resource == "/api/admin_data":

if "admin" not in roles:

return jsonify({"message": f"Acesso negado: {username} não tem permissão de administrador para {resource}"}), 403

if action not in ["read", "write"]:

return jsonify({"message": f"Ação {action} não permitida em {resource}"}), 403

elif resource == "/api/user_profile":

if "user" not in roles and "admin" not in roles:

return jsonify({"message": f"Acesso negado: {username} não tem permissão para {resource}"}), 403

# Exemplo: um usuário só pode ler/escrever seu próprio perfil (não implementado neste exemplo simples)

if action not in ["read", "update"]:

return jsonify({"message": f"Ação {action} não permitida em {resource}"}), 403

else:

return jsonify({"message": f"Recurso {resource} desconhecido ou não protegido por esta política"}), 403

# Se todas as verificações passarem

return jsonify({"message": f"Acesso permitido para {username} ao recurso {resource} com ação {action}"}), 200

except jwt.ExpiredSignatureError:

return jsonify({"message": "Token expirado"}), 401

except jwt.InvalidTokenError:

return jsonify({"message": "Token inválido"}), 401

except Exception as e:

return jsonify({"message": f"Erro interno na autorização: {str(e)}"}), 500

if __name__ == '__main__':

app.run(debug=True, port=5000)

Você também pode se interessar por: https://digitalterritory.com.br/domine-a-seguranca-cibernetica-com-programacao-orientada-a-objetos-o-guia-definitivo-para-desenvolvedores-de-elite/

Como este código ilustra o Zero Trust:

- Verificação Explícita: Tanto no login quanto na autorização, cada detalhe (usuário, senha, dispositivo, token, recurso, ação) é explicitamente verificado. Não há confiança implícita.

- Identidade e Postura do Dispositivo: O

device_idé verificado, simulando que apenas dispositivos “confiáveis” (com postura de segurança validada) podem obter e usar tokens. - Privilégio Mínimo: As políticas de autorização (

/authorize) garantem que os usuários (via seusroles) só possam acessar os recursos e realizar as ações para as quais têm permissão explícita. - Autenticação Contínua: Embora o token JWT tenha um tempo de vida, em um sistema real, o

authorizeendpoint seria chamado para cada requisição a um recurso protegido, reavaliando o token e as políticas de acesso em tempo real. - Contexto: O

device_id,username,roles,resourceeactionfornecem o contexto completo para a decisão de autorização.

Para testar (usando curl):

- Instale Flask e PyJWT:

pip install Flask PyJWT - Execute o serviço:

python auth_service.py - Faça login (Alice em dispositivo confiável):Bash

curl -X POST -H "Content-Type: application/json" -d '{"username": "alice", "password": "password123", "device_id": "device_id_123"}' http://127.0.0.1:5000/loginIsso retornará um JWT. - Tente acessar um recurso de administrador com o token (exemplo

YOUR_JWT_TOKEN):Bashcurl -X POST -H "Content-Type: application/json" -H "Authorization: Bearer YOUR_JWT_TOKEN" -d '{"resource": "/api/admin_data", "action": "read"}' http://127.0.0.1:5000/authorizeDeve ser permitido. - Tente acessar o mesmo recurso com Bob (usuário comum):Primeiro, faça login com Bob para obter seu token.Bash

curl -X POST -H "Content-Type: application/json" -d '{"username": "bob", "password": "password456", "device_id": "device_id_123"}' http://127.0.0.1:5000/loginDepois, tente autorizar com o token de Bob.Bashcurl -X POST -H "Content-Type: application/json" -H "Authorization: Bearer BOB_JWT_TOKEN" -d '{"resource": "/api/admin_data", "action": "read"}' http://127.0.0.1:5000/authorizeDeve ser negado, pois Bob não é admin. - Tente acessar com um dispositivo não confiável (mesmo com Alice):Bash

curl -X POST -H "Content-Type: application/json" -d '{"username": "alice", "password": "password123", "device_id": "malicious_device"}' http://127.0.0.1:5000/loginDeve ser negado no login. Se você permitisse o login, a autorização também seria negada mais tarde.

Este código é uma simplificação, mas ilustra o fluxo central de verificação explícita, privilégio mínimo e consideração do contexto do dispositivo que são essenciais para uma arquitetura Zero Trust.

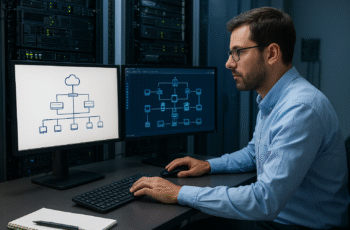

Fluxograma do Modelo Zero Trust: O Ciclo da Não Confiança

O modelo Zero Trust, em sua essência, é um ciclo contínuo de avaliação e verificação. A seguir, um fluxograma simplificado que ilustra o processo desde a solicitação de acesso até a concessão ou negação:

Snippet de código

graph TD

A[Solicitação de Acesso (Usuário/Dispositivo)] --> B{Contexto do Acesso?};

B --> C{Identidade Verificada?};

C -- Sim --> D{Postura do Dispositivo Saudável?};

C -- Não --> F[Acesso Negado];

D -- Sim --> E{Recurso Solicitado e Ação Permitida?};

D -- Não --> F;

E -- Sim --> G[Acesso Concedido (Privilégio Mínimo)];

E -- Não --> F;

G --> H[Monitoramento Contínuo e Reavaliação];

H --> B; % Loop contínuo de verificação

Explicação do Fluxograma:

- Solicitação de Acesso (Usuário/Dispositivo): Tudo começa quando um usuário ou dispositivo tenta acessar um recurso na rede. Essa solicitação pode vir de qualquer lugar – da rede interna, da internet, de um dispositivo corporativo ou pessoal.

- Contexto do Acesso?: O sistema Zero Trust avalia o contexto da solicitação. Isso inclui:

- Quem está solicitando (identidade do usuário/dispositivo)?

- Onde está o usuário/dispositivo (localização, IP)?

- Quando está ocorrendo a solicitação (horário)?

- O que está sendo solicitado (recurso específico)?

- Como está sendo solicitado (tipo de conexão, protocolo)?

- Identidade Verificada?: Com base no contexto, o próximo passo é verificar rigorosamente a identidade. Isso envolve:

- Autenticação Forte: Uso de MFA (autenticação multifator), biometria, senhas robustas.

- Verificação de Credenciais: Confirmação da identidade do usuário e do dispositivo.

- Se “Não”: O acesso é imediatamente negado.

- Postura do Dispositivo Saudável?: Se a identidade for verificada, o sistema avalia a “saúde” do dispositivo que está fazendo a solicitação. Isso inclui:

- Atualizações: O sistema operacional e os softwares estão atualizados?

- Antivírus/EDR: Há soluções de segurança ativas e funcionando?

- Conformidade: O dispositivo está em conformidade com as políticas de segurança da empresa?

- Se “Não”: O acesso é negado ou restrito até que a postura do dispositivo seja corrigida.

- Recurso Solicitado e Ação Permitida?: Com identidade e postura verificadas, o sistema verifica se o usuário/dispositivo tem permissão para acessar aquele recurso específico e realizar aquela ação específica (leitura, escrita, execução).

- Princípio do Privilégio Mínimo: Apenas o acesso estritamente necessário é concedido.

- Políticas de Acesso: São aplicadas políticas granulares baseadas em atributos (ABAC – Attribute-Based Access Control) ou papéis (RBAC – Role-Based Access Control).

- Se “Não”: O acesso é negado.

- Acesso Concedido (Privilégio Mínimo): Se todas as verificações forem bem-sucedidas, o acesso é concedido, mas sempre com o menor privilégio necessário para a tarefa.

- Monitoramento Contínuo e Reavaliação: O ciclo não termina com a concessão do acesso. As atividades do usuário e do dispositivo são continuamente monitorizadas em busca de anomalias ou mudanças no contexto que possam indicar uma ameaça. Se o contexto mudar (ex: usuário se move para uma localização suspeita, dispositivo começa a se comportar de forma incomum), o sistema pode forçar uma reautenticação ou revogar o acesso, retornando ao início do fluxograma para uma nova avaliação.

Este fluxo contínuo de “nunca confiar, sempre verificar” é o que torna o modelo Zero Trust tão eficaz em ambientes de ameaças dinâmicas.

Gráficos e Vetores para Compreensão Visual do Zero Trust

Para uma compreensão visual aprimorada do conceito de Zero Trust, podemos imaginar uma série de gráficos e vetores que ilustram a transição de um modelo de segurança tradicional para o Zero Trust.

- Gráfico de Perímetro vs. Segmentação:

- Segurança Tradicional: Um grande círculo externo (perímetro) com setas de “confiança” apontando para o interior uma vez que o perímetro é atravessado. Dentro, vários retângulos (servidores, dados) conectados livremente.

- Zero Trust: Um círculo externo pontilhado (sem perímetro claro), e vários pequenos círculos (recursos) espalhados. Cada pequeno círculo tem uma espécie de “escudo” ao redor, e setas de acesso (vermelhas, indicando verificação) que só se conectam se a verificação for positiva. Linhas tracejadas entre os recursos, significando que a comunicação é bloqueada por padrão e só acontece se explicitamente permitida.

- Vetor de Identidade e Autenticação:

- Um ícone de usuário com vários cadeados abertos em volta no modelo tradicional.

- No Zero Trust: O mesmo ícone de usuário, mas com múltiplos cadeados fechados e um símbolo de “olho” ou “lupa” ao lado, representando a verificação contínua. Ao lado, ícones de impressões digitais, senhas, tokens (MFA), ilustrando os múltiplos fatores de autenticação.

- Gráfico de Confiança vs. Risco:

- Um gráfico de linha mostrando a confiança alta e o risco baixo dentro do perímetro na segurança tradicional, e o inverso fora do perímetro.

- No Zero Trust: Uma linha constante de “confiança zero” em toda a rede, com o risco sendo continuamente avaliado e mitigado em cada ponto de acesso. Isso pode ser representado por um “medidor de risco” que está sempre ativo para cada conexão.

- Vetor de Fluxo de Dados Seguro (Micro-segmentação):

- Um data center com muitos servidores. No modelo tradicional, setas verdes conectam muitos servidores diretamente.

- No Zero Trust: O mesmo data center, mas cada servidor (ou grupo de servidores) está dentro de uma “bolha” isolada (micro-segmento). As setas verdes (conexões permitidas) são poucas e curtas, e há ícones de “guardas de portão” (políticas de acesso) em cada conexão, inspecionando o tráfego.

- Gráfico de Monitoramento Contínuo:

- Um ícone de “olho” ou “lupa” pairando sobre toda a rede, com setas apontando para cada ponto de acesso, indicando a vigilância constante. Poderia ter um “painel de controle” ao lado, mostrando métricas de risco em tempo real.

Essas representações visuais ajudam a solidificar a ideia de que o Zero Trust não é sobre construir muros mais altos, mas sim sobre inspecionar cada “portão” e cada “interação” dentro da rede, eliminando a confiança implícita em todos os níveis.

Resumo Abrangente: A Revolução da Não Confiança na Segurança Cibernética

Em suma, o modelo Zero Trust representa uma mudança fundamental e, portanto, inevitável na abordagem da segurança cibernética. Afinal, a premissa de “nunca confiar, sempre verificar” surge como a resposta mais eficaz às crescentes e sofisticadas ameaças digitais que corroem os perímetros de rede tradicionais. Este paradigma não se limita a uma tecnologia específica, mas sim a uma filosofia estratégica que permeia todos os aspectos da segurança de uma organização. Como resultado, cada usuário, dispositivo, aplicação e carga de trabalho é tratado como uma entidade potencialmente não confiável, independentemente de sua localização dentro ou fora da rede.

Consequentemente, a implementação do Zero Trust é construída sobre pilares essenciais: a verificação explícita e contínua de identidade e postura do dispositivo, o princípio do privilégio mínimo, a micro-segmentação rigorosa da rede e o monitoramento incessante de todas as atividades. Além disso, a autenticação multifator se torna um requisito obrigatório, fortalecendo a segurança contra a apropriação de credenciais. A complexidade da transição e os investimentos iniciais são desafios, é certo, mas são superados pelos benefícios de uma postura de segurança proativa e resiliente, capaz de conter movimentos laterais de atacantes e reduzir drasticamente o impacto de violações.

Ademais, a adoção do Zero Trust exige uma reeducação cultural, desmistificando a ideia de que a rede interna é inerentemente segura. Por conseguinte, com exemplos práticos de micro-segmentação e códigos que demonstram a autorização contínua, fica evidente como cada ponto de acesso se torna um “portão” de verificação. Gráficos e fluxogramas ilustram a constante reavaliação de risco e a ausência de confiança implícita. Portanto, ao abraçar o Zero Trust, as organizações não apenas protegem seus ativos digitais de forma mais eficaz, mas também constroem uma base sólida para a segurança em um futuro digital cada vez mais imprevisível e interconectado.

NOTA TÉCNICA EM NEGRITO:

Zero Trust, Confiança Zero, Nunca Confiar, Sempre Verificar, Perímetro Desintegrado, Autenticação Multifator (MFA), Privilégio Mínimo, Micro-segmentação, Monitoramento Contínuo, Verificação Explícita, Postura do Dispositivo, Contexto, Automação, Resiliência Cibernética, Segurança Adaptativa, Políticas de Acesso Granular, Prevenção de Movimento Lateral, Ataques Internos, Apropriação de Credenciais.